2022——赣网杯MISC题目来学习volatility

下载的附件是一个raw文件

1.先使用vol查看镜像的配置文件

./volatility -f 1.raw imageinfo

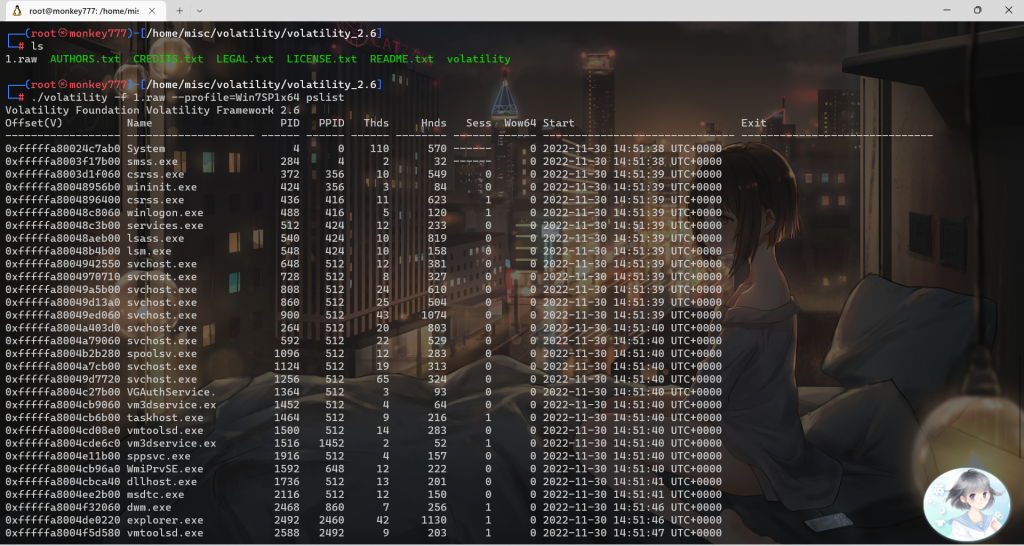

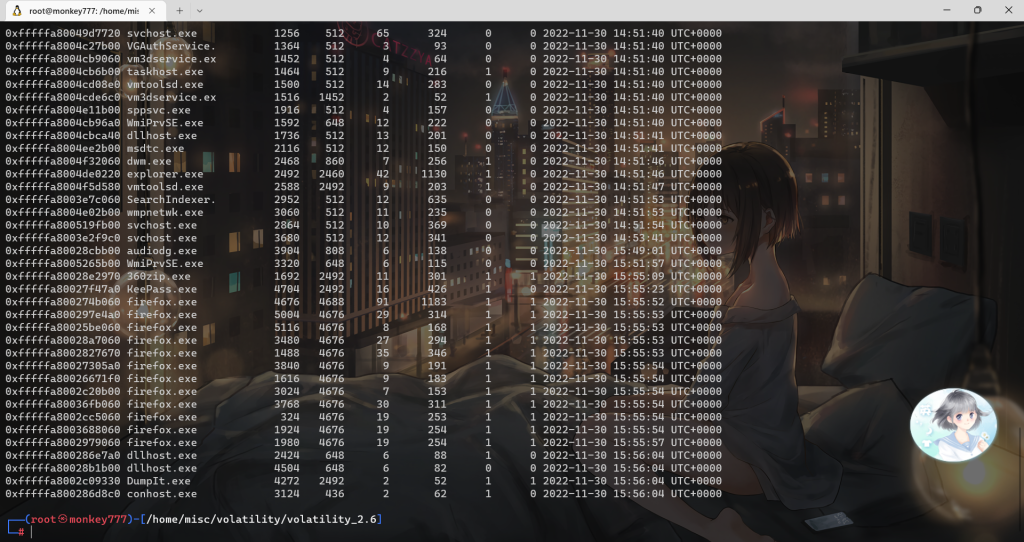

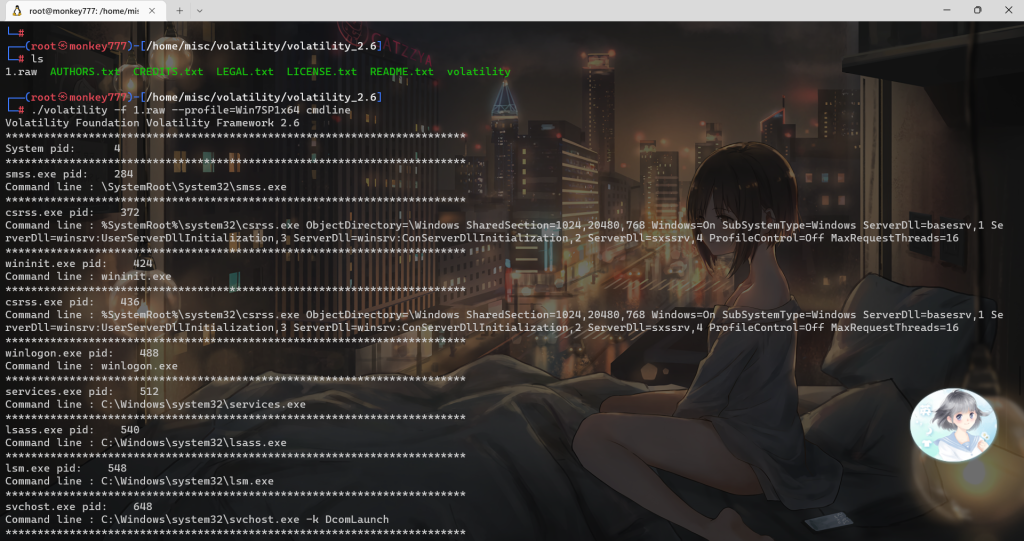

2.发现是Win7SP1x64的系统,然后查看进程

./volatility -f 1.raw –profile=Win7SP1x64 pslist

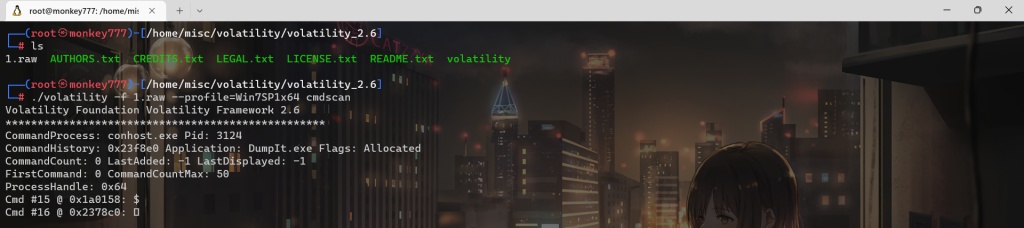

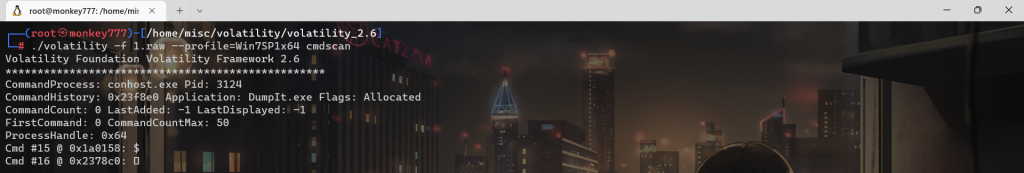

3.例如这里要导出的文件是DumpIt.exe,那么我们可以查看cmd使用情况

./volatility -f 1.raw –profile=Win7SP1x64 cmdscan

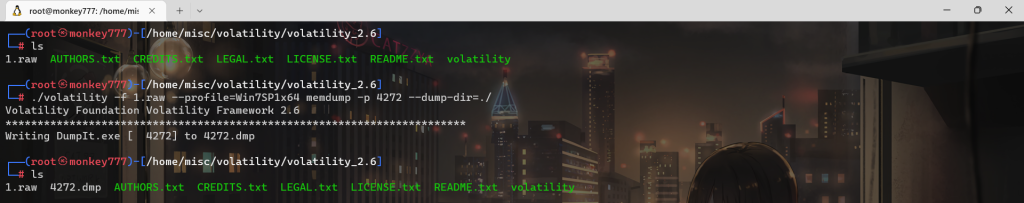

4.然后将DumpIt.exe导出到本地(从内存dump进程的内存,提取进程)

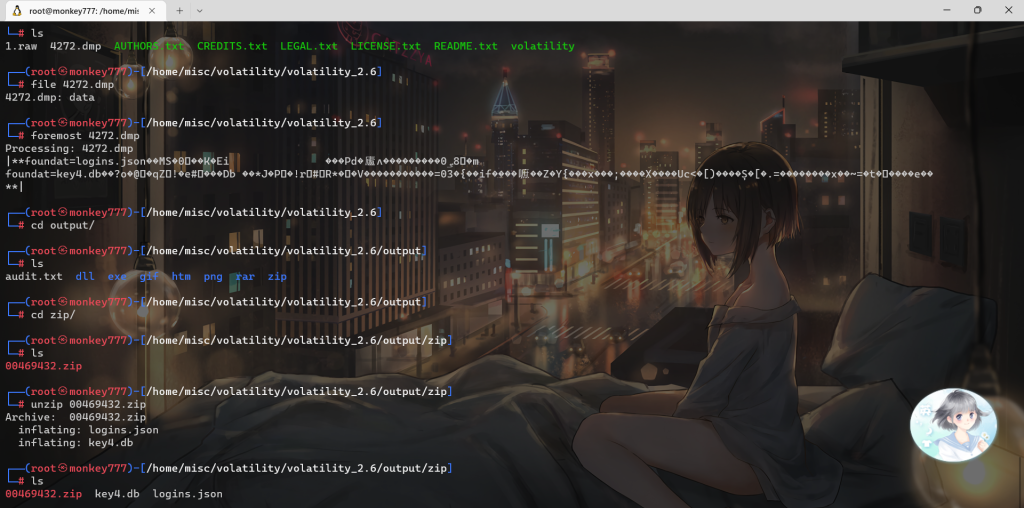

./volatility -f 1.raw –profile=Win7SP1x64 memdump -p 4272 –dump-dir=./

-p:指定PID号

–dump-dir=接上要存储文件的路径

这里得到文件之后我们可以使用foremost进行分离

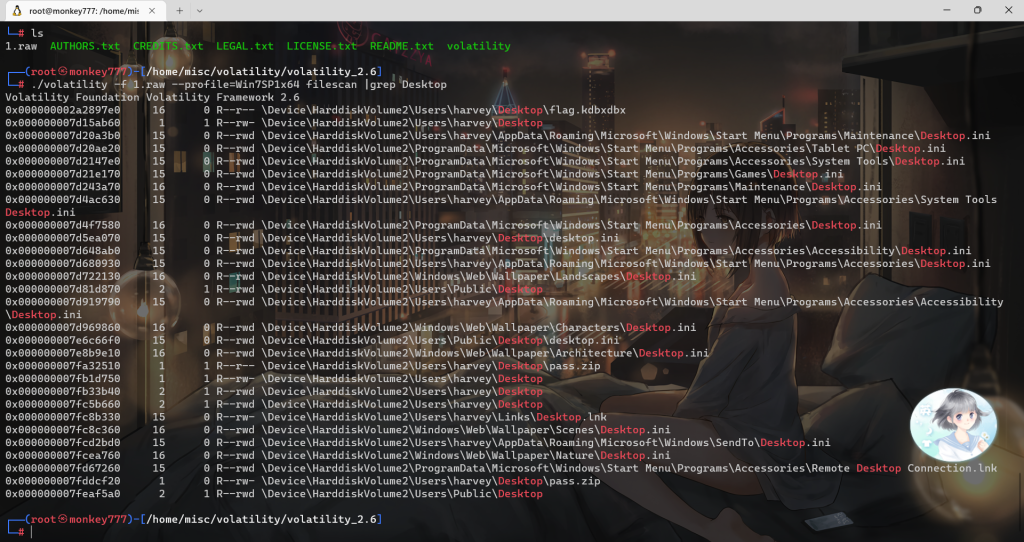

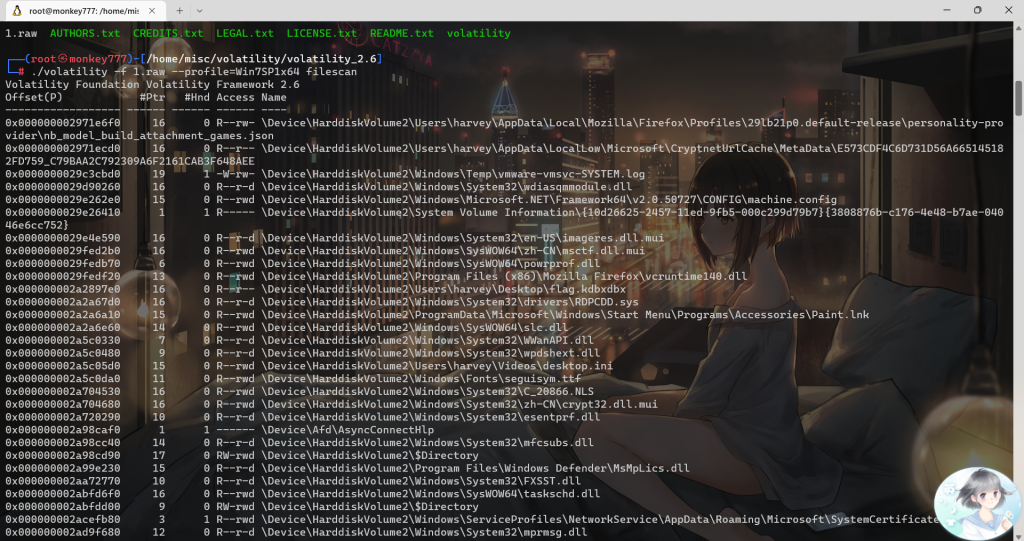

5.使用命令查看桌面的情况

./volatility -f 1.raw –profile=Win7SP1x64 filescan |grep Desktop

filescan:扫描文件,可以搭配grep使用,从而快速查找关键文件

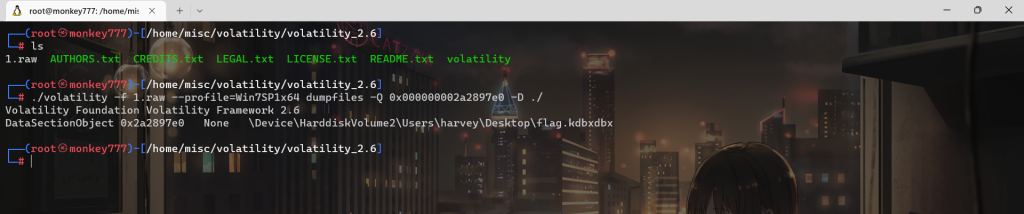

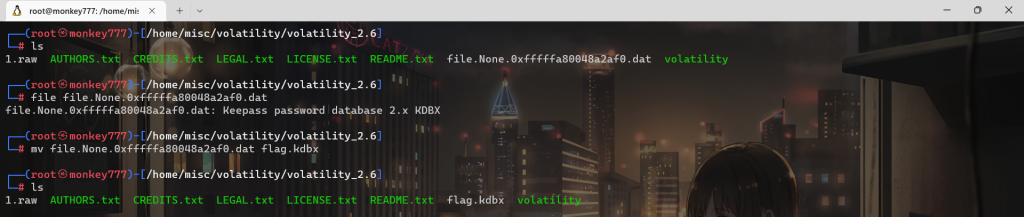

6.这里发现了flag.kdbxdbx文件,应该是有内容的,所以我们将其导出

./volatility -f 1.raw –profile=Win7SP1x64 dumpfiles -Q 0x000000002a2897e0 -D ./

dumpfiles:从内存dump文件

-Q:指定偏移量

-D:存储文件的文件夹

然后本题使用keePass解密即可得到flag,之前得到的是火狐浏览器密码,使用firepwd即可解密得到keePass密码

7.列出历史cmd命令

./volatility -f 1.raw –profile=Win7SP1x64 cmdline

./volatility -f 1.raw –profile=Win7SP1x64 cmdscan

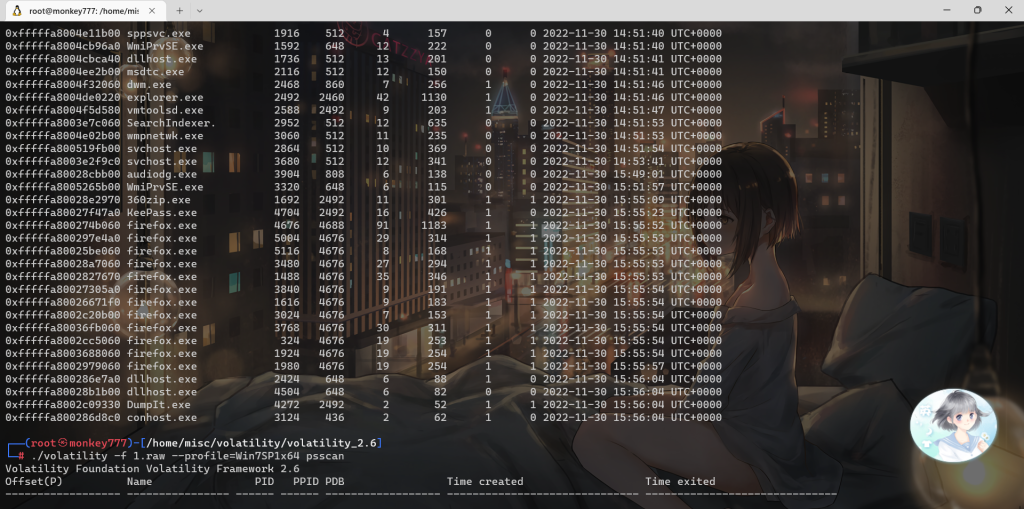

8.列出进程列表

./volatility -f 1.raw –profile=Win7SP1x64 psscan

./volatility -f 1.raw –profile=Win7SP1x64 pslist

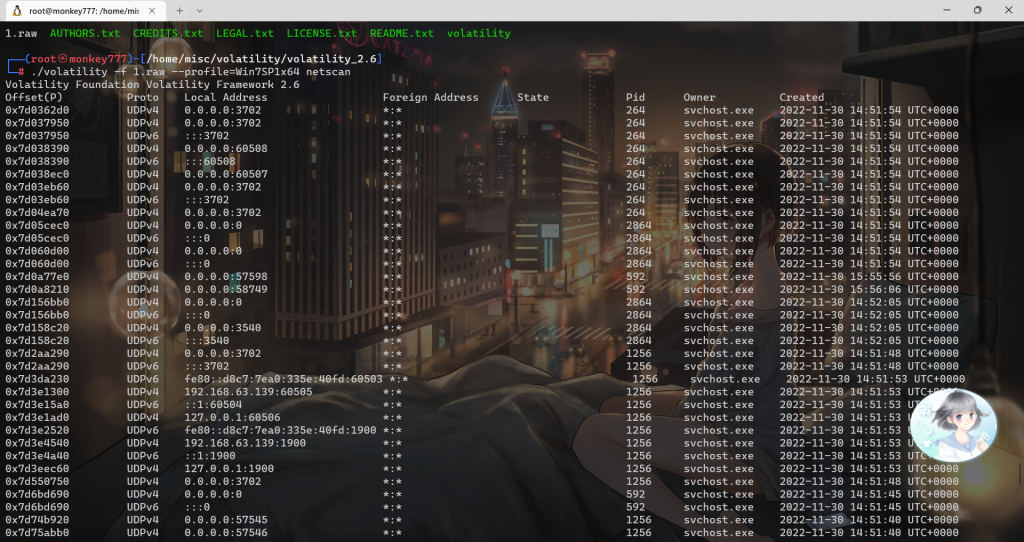

9.扫描建立的连接和套接字,类似于netstat

./volatility -f 1.raw –profile=Win7SP1x64 netscan

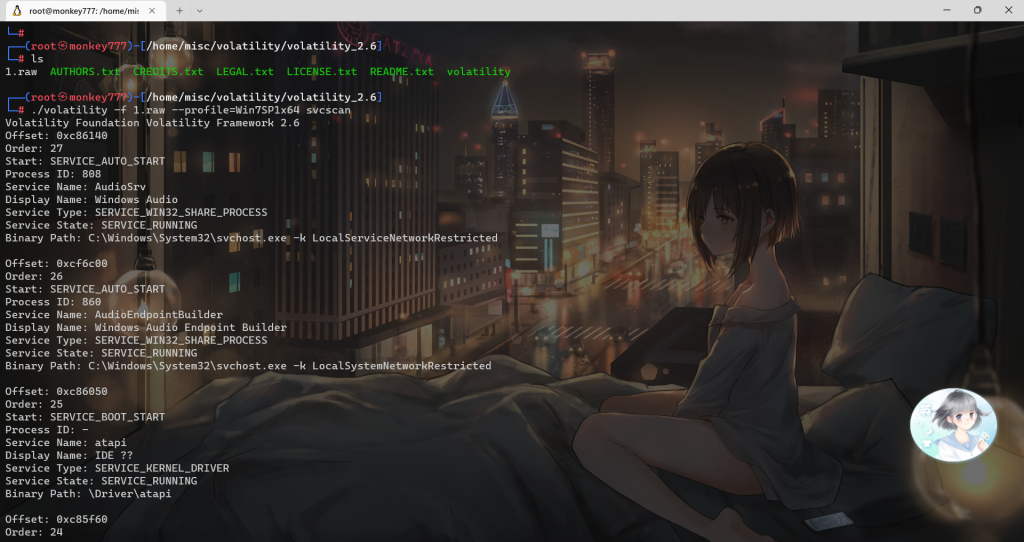

10.扫描windows服务列表

./volatility -f 1.raw –profile=Win7SP1x64 svcscan

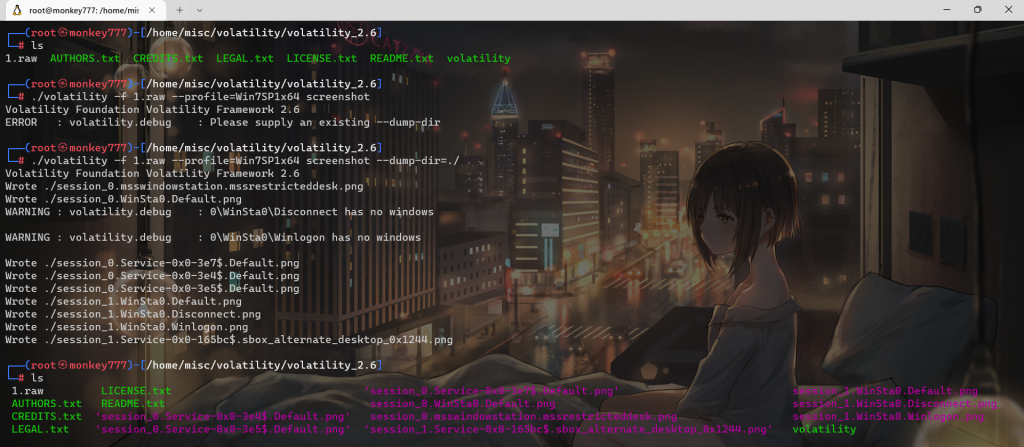

11.显示GDI样式的截屏

./volatility -f 1.raw –profile=Win7SP1x64 screenshot –dump-dir=./

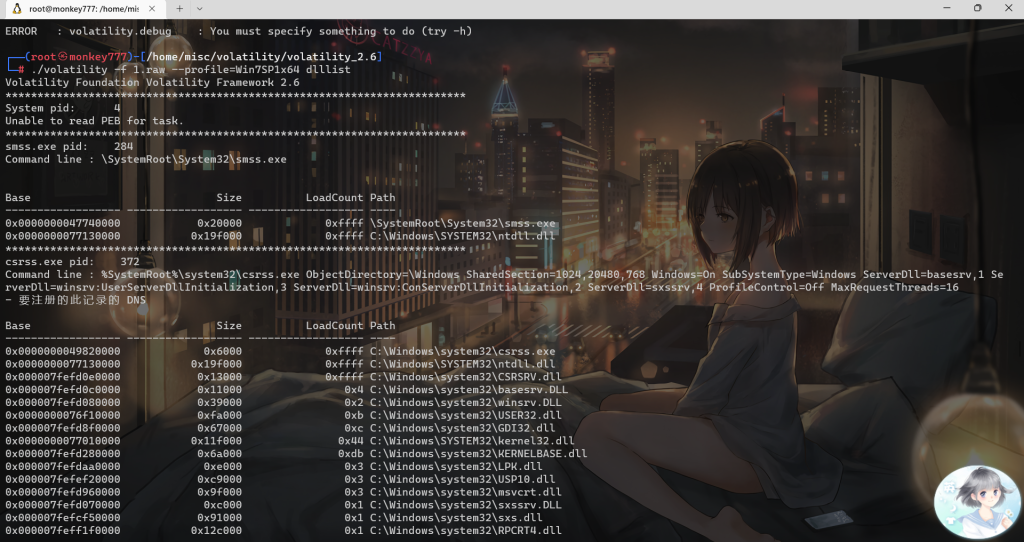

12.显示每个进程的加载dll列表

./volatility -f 1.raw –profile=Win7SP1x64 dlllist

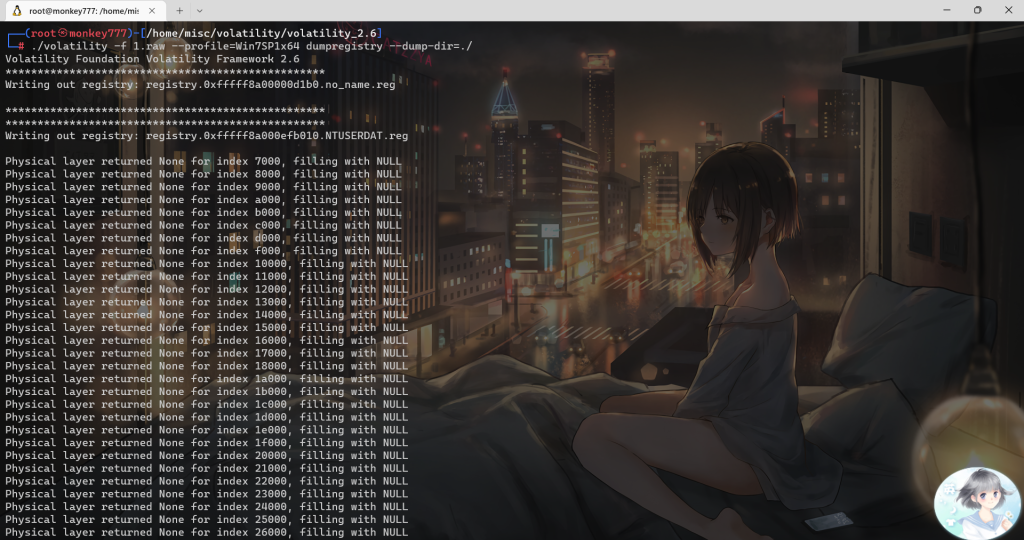

13.提取日志文件

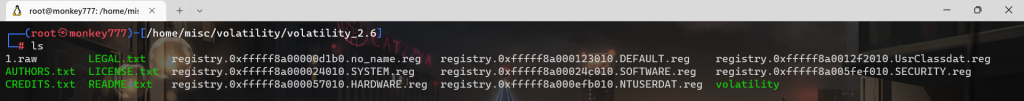

./volatility -f 1.raw –profile=Win7SP1x64 dumpregistry –dump-dir=./

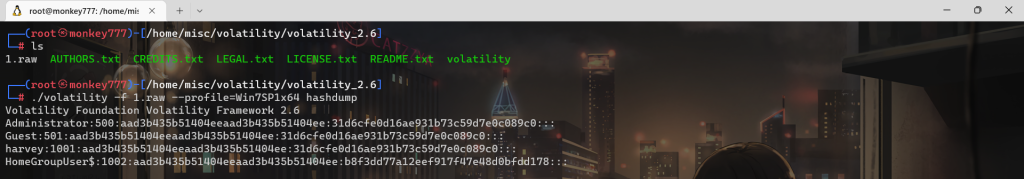

14.查看用户名密码信息

./volatility -f 1.raw –profile=Win7SP1x64 hashdump

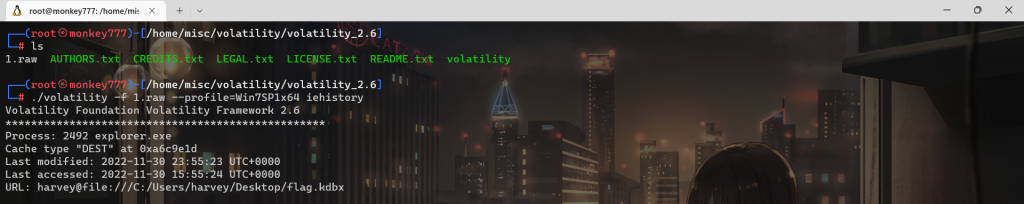

15.查看浏览器历史记录

./volatility -f 1.raw –profile=Win7SP1x64 iehistory

16.查看文件

./volatility -f 1.raw –profile=Win7SP1x64 filescan

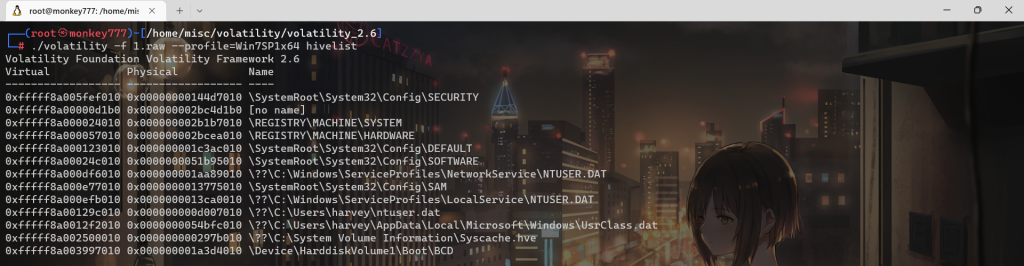

17.查看注册表配置单元

./volatility -f 1.raw –profile=Win7SP1x64 hivelist

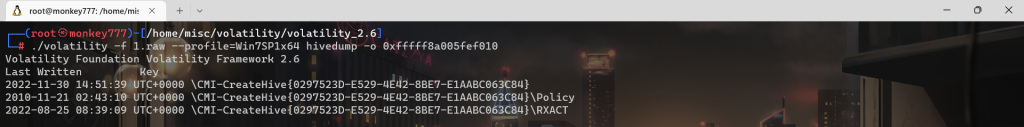

18.查看注册表键名

./volatility -f 1.raw –profile=Win7SP1x64 hivedump -o 0xfffff8a005fef010

19.查看注册表键值

./volatility -f 1.vmem –profile=Win7SP1x64 printkey -K “xxxxxxx”

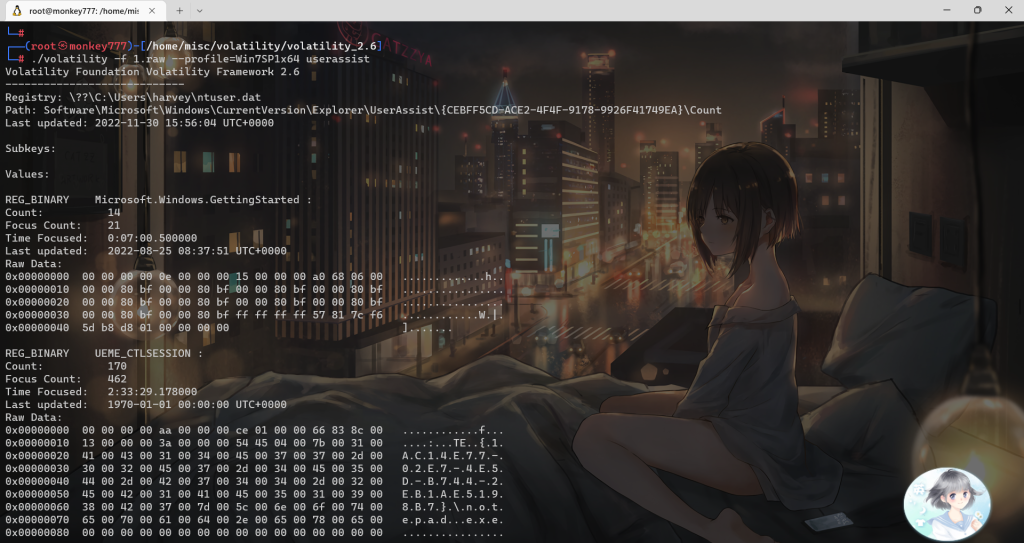

20.查看运行程序相关的记录,比如最后一次更新时间,运行过的次数等

./volatility -f 1.raw –profile=Win7SP1x64 userassist

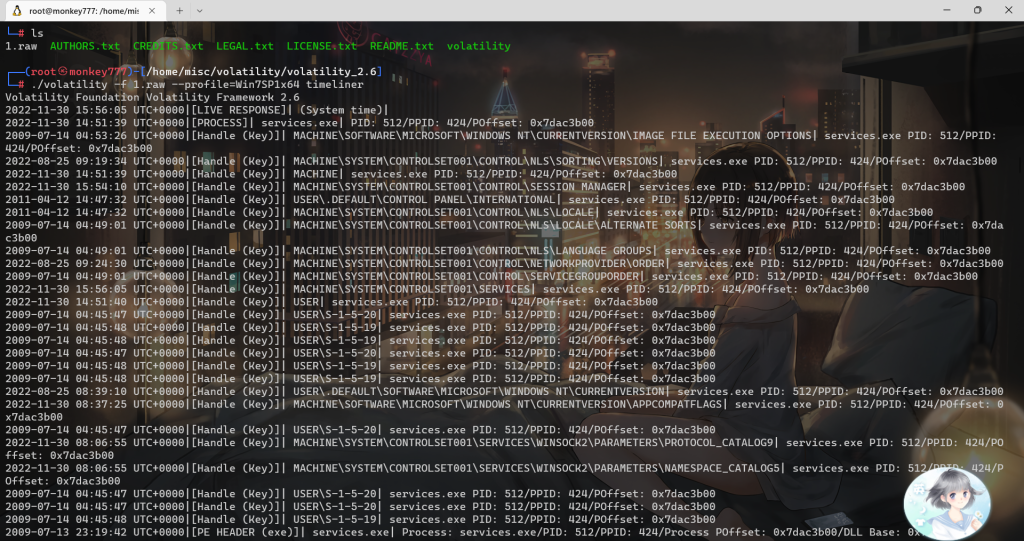

21.最大程序提取信息

./volatility -f 1.raw –profile=Win7SP1x64 timeliner

参考文章:

如果文章有何不妥之处,请您指出。